Esta vez venimos con una herramienta, la cual nos sirve para descubrir información, esta vez usando como un vector de ataque las fotos que subimos a las redes sociales para poder obtener la geolocalización del mismo de donde fue tomado, el uso depende de nuestra imaginación.

Primero Creepy se encuentra desarrollado en Python, lo cual lo vuelve una herramienta multiplataforma, pudiendo usarla en entornos Unix como en Window$, cuyo objetivo es ir por las redes sociales y servidores de alojamiento de imagenes para poder obtener la información de los metadatos, que son agregados ya sea por un error humano que no, nos damos cuenta de ello o bien viene por defecto activado en gran parte de las aplicaciones que usamos en los celulares.

Creepy interactua directamente con:

- Google Maps

- Virtual Maps

- Open Street Maps

Teniendo como principal fuente de informaciòn para poder visualizar y enlazarse directamente con ellos, teniendo un cuenta mas de la relacion de Creepy y sus funcionalidades tenemos las siguientes

- Ubicación tweet de Twitter

- Coordenadas en Twitter publicaciones desde el dispositivo móvil

- Lugar (posicion geográfica) realizando la posicion adecuada por medio de geonames.com

- Información Geolocalización accesible a través de servicios de alojamiento de imágenes API

- EXIF de las fotos publicadas.

Redes sociales soportadas:

- Foursquare

- Gowalla

Servicios de alojamiento de imágenes soportados:

- flickr - Información recuperada de API.

- twitpic.com - Información recuperada de etiquetas EXIF y API.

- yfrog.com - Información recuperada de etiquetas EXIF.

- img.ly - Información recuperada de etiquetas EXIF.

- plixi.com - Información recuperada de etiquetas EXIF.

- twitrpix.com - Información recuperada de etiquetas EXIF.

- foleext.com - Información recuperada de etiquetas EXIF.

- shozu.com - Información recuperada de etiquetas EXIF.

- pickhur.com - Información recuperada de etiquetas EXIF.

- moby.to - Información recuperada de la API y etiquetas EXIF.

- twitsnaps.com - Información recuperada de etiquetas EXIF.

- twitgoo.com - Información recuperada de etiquetas EXIF.

Ya que conocemos sobre la herramienta porque no vemos el uso de la misma….

Primero para poder instalarlo en tu distribucion Linux o bien en Windows seguimos los pasos de la pagina en GitHub de Creepy como a su vez podemos acceder a su código y contribuir en su desarrollo, en mi caso estoy usando Bugtraq la version KDE basada en Debian, que recien el dia de ayer termine de instalarla y hasta ahora anda de maravillas :).

Para acceder nos dirigimos a Bugtraq-II > Anonymity Investigation > Researcher

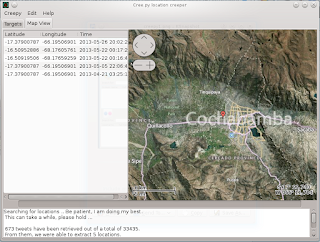

Y obtendremos la siguiente interfaz, donde en Twitter Username ingresamos el nombre de usuario de twitter y apartir de ello Geolocate Target !!!! Click.

Para poder probar la herramienta hice la prueba con mi usuario de twitter @sniferl4bs lo cual llego a encontrar 5 fotografias en la red social :S no me acuerdo cuando ni como permiti ello -_-! pero sirve indica la cantidad de fotos encontradas a la vez la cantidad de tweets.

Esto nos puede servir ya en un lado mas maligno por asi decirlo todo depende de la imaginación y el uso de la herramienta que se le de, nos vemos mañana!.

Regards,

Snifer