Ya Domingo y esta semana no pude postear, nuevamente tengo 4 entradas a medias el porque simple y llanamente el trabajo pero ya ahora ando con algo de tiempo y vengo con esta entrada la cual trata sobre el famoso y conocido CMS (Content Management System) Drupal el cual esta alzando vuelo últimamente como digo apareció la moda Drupalera, todos son expertos en el, incluso los que recién tienen días conociéndolo se las saben todas.

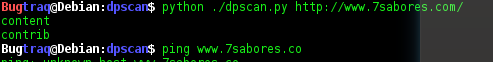

Pero veremos en esta entrada el uso de dos herramientas que nos permiten reconocer características de un Drupal, en la primera etapa la cual es reconocimiento, al estar frente a un CMS de estas características lo que necesitamos es conocer el listado de módulos que tiene el sitio para ello usamos la primera herramienta que es DP-Scan, con la cual podremos reconocer la existencia de los plugins que tiene instalado esta herramienta esta desarrollada en Python, escrita por Ali Elouafiq 2012, el uso es fácil y sencillo como podemos ver a continuación:

Comandos para usar:

"\\n<ScriptName> \[filename.txt\]"

"\\n<ScriptName> \[URL\]"

"\\n<ScriptName> \[URL\] user password // FOR HTTP AUTHORIZATION"

Y listo podemos ver que 7sabores tiene dos módulos instalados.

Del mismo modo hay una versión realizada en Ruby la cual cumple la misma función de poder listar los modulos es DrupalScan Ruby

La otra herramienta es **cms-explorer **que tiene el mismo funcionamiento que DPScan solo que no viene solo para Drupal así también realiza el reconocimiento respectivo a los siguientes CMS:

La otra herramienta es **cms-explorer **que tiene el mismo funcionamiento que DPScan solo que no viene solo para Drupal así también realiza el reconocimiento respectivo a los siguientes CMS:

- Drupal

- Wordpress

- Joomla!

- Mambo

Pero cual es el plus de esta herramienta que hace una búsqueda a su par de vulnerabilidades de los módulos, plugins instalados, permitiendo de este modo tener mayor conocimiento de nuestros vectores de ataque.

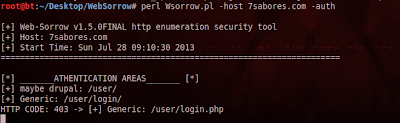

Buscando fallas de desarrollo, fuga de información con estas otras dos opciones Web Sorrow y DruScan

El primero es el buho **Web Sorrow **que anda en búsqueda de información sensible que nos permita encontrar algunas cosas interesantes que a los desarrolladores que instalaron se les haya pasado así también detectar la versión de un CMS, identificación y enumeración como su principal objetivo.

Algunos ejemplos básicos del uso de Web Sorrow:

Basic: perl Wsorrow.pl -host scanme.nmap.org -S

Stealthy: perl Wsorrow.pl -host scanme.nmap.org -ninja -proxy 190.145.74.10:3128

Scan for login pages: perl Wsorrow.pl -host 192.168.1.1 -auth

CMS intense scan: perl Wsorrow.pl -host 192.168.1.1 -Ws -Cp all -I

Most intense scan possible: perl Wsorrow.pl -host 192.168.1.1 -e

**Dump http headers: **perl headerDump.pl

Check if host is alive: perl hdt.pl -host 192.168.1.1

Encontrando el robots.txt el cual nos puedo permitir encontrar algunos paths del sitio que decidieron no hacerlo visible para los motores de busqueda y no sea indexado.

Lanzandolo para buscar el path de login y de este modo poder ir un paso adelante.

Para poder saber mas de esta herramienta podemos acceder a su code google Web Sorrow

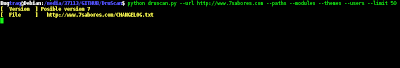

La ultima herramienta que conoceremos es DruScan la cual es bastante parecida a DPScan pero con algunos cambios adicionales entre los principales:

- Listar usuarios del sistema, por medio de una mala configuración de Drupal y el tema que se este usando.

- Búsqueda de Paths que lleguen a ser accesibles como /node/add y visualizar que tipo de contenido puede ser creado de manera anónima.

- Búsqueda de /user para saber si la ruta es accesible.

El autor es @dmouse como podemos ver en la siguiente captura un pequeño proceso del mismo.

Como pueden ver esta primera etapa de reconocimiento e identificación llega a ser mas rápida y sencilla con ayuda de algunos scripts, si conocen otras porque no compartes en los comentarios y generamos otra entrada.

Regards,

Snifer