Necesito un escanner de vulnerabilidades, pero para ayer!… una expresión que es ya ya yay! lo necesito ahora….

Andaba asi en su debido momento pensado uso, Nexpose Nessus, Languard y un largo de posibles programas a ser usados, pero para usarlos de manera correcta todos ellos es necesario realizar una instalación, luego actualizar eso quiere decir que si no andas con una buena conexión no podras hacer nada! Luego de un rato de andar pensando me acorde de la navaja que anda en el Kit de un pentester Nmap asi que recorde que hace tiempo salio Vulscan, manos a la obra a instalar y en el proceso de aprendizaje de la herramienta descubri algunos detalles que en lo personal me sirven no se si a los demas les agrade, pero en la entrada tienen dichos tips.

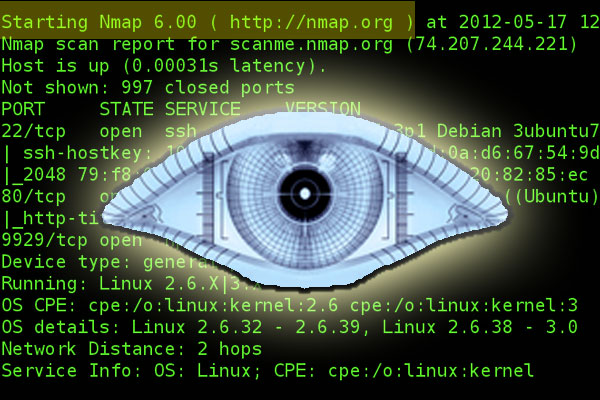

Como sabemos NMAP ya hace mucho dejo de ser un simple escaner de puertos ya que con los nse se sobre cargo, con nuevas funcionalidades.

¿Que es Vulscan?

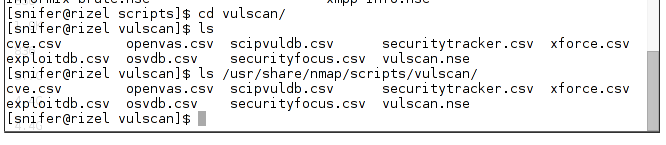

Es un modulo que permite volver a NMAP en un escaneador de vulnerabilidades haciendo uso de un base de datos totalmente offline llegando a leer en el formato .csv Comma Separated Values (en spanish valores separados por comas), dichos csv son los siguientes:

- Scipvuldb.csv | http://www.scip.ch/en/?vuldb

- Cve.csv | http://cve.mitre.org

- Osvdb.csv | http://www.osvdb.org

- Securityfocus.csv | http://www.securityfocus.com/bid/

- Securitytracker.csv | http://www.securitytracker.com

- Xforce.csv | http://xforce.iss.net

- Exploitdb.csv | http://www.exploit-db.com

- Openvas.csv | http://www.openvas.org

Vulscan es un NSE (Nmap Script Engine) el cual trabaja directamente con nmap para instalarlo debemos de hacer, como cualquier otro NSE llevandolo a /usr/share/nmap/scritps y tendremos la carpeta vulscan y dentro de ella los siguientes datos, obvio que procedemos a descargar el script desde http://www.computec.ch/projekte/vulscan/.

Pueden notar que tenemos los csv y el script en la carpeta vulscan.

Ahora toca probar para ello hacemos lo siguiente:

\[snifer@rizel ~\]$ nmap -sV --script=/usr/share/nmap/scripts/vulscan/vulscan.nse 192.168.0.106

Cabe resaltar aqui que podemos hacer uso de hacer el barrido a un puerto especifico agregando la bandera -p [PUERTO] así.

\[snifer@rizel ~\]$ nmap -sV --script=/usr/share/nmap/scripts/vulscan/vulscan.nse 192.168.0.106 -p 22

Como tambien especificar solo una base de datos con la bandera –script-args vulscandb=[NOMBREBD] ejemplo

\[snifer@rizel ~\]$ nmap -sV --script-args vulscandb=openvas.csv --script=/usr/share/nmap/scripts/vulscan/vulscan.nse 192.168.0.106

Aqui un breve analisis a una virtual que tengo para mis entornos de prueba.

Lo que primero recomiendo en lo persona es lanzar y ver que puertos estan arriba para filtrar un poco el escaneo con vulscan esto a que? pues hagan la prueba xD.

\[snifer@rizel ~\]$ nmap -Pn 192.168.0.106

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-04 10:15 BOT

Nmap scan report for 192.168.0.106

Host is up (0.027s latency).

Not shown: 981 closed ports

PORT STATE SERVICE

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

554/tcp open rtsp

902/tcp open iss-realsecure

912/tcp open apex-mesh

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1027/tcp open IIS

1028/tcp open unknown

1029/tcp open ms-lsa

1030/tcp open iad1

1688/tcp open nsjtp-data

2869/tcp open icslap

3306/tcp open mysql

5357/tcp open wsdapi

10243/tcp open unknown

Nmap done: 1 IP address (1 host up) scanned in 14.72 seconds

\[snifer@rizel ~\]$

Ahora recien lanzar el escaneo a los puertos identificados ;) para hacer la prueba solo lo lanze al puerto 80

\[snifer@rizel ~\]$ nmap -sV -oX test.xml --script-args vulscandb=openvas.csv --script=/usr/share/nmap/scripts/vulscan/vulscan.nse 192.168.0.106 -p 80

Starting Nmap 6.40 ( http://nmap.org ) at 2014-04-04 10:22 BOT

Nmap scan report for 192.168.0.106

Host is up (0.0064s latency).

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.2.8 ((Win32) PHP/5.2.6)

| vulscan: openvas.csv:

| \[100858\] Apache 'mod\_proxy\_http' 2.2.9 for Unix Timeout Handling Information Disclosure Vulnerability

|

|\_

Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 19.48 seconds

Obvio que podemos exportar nuestros resultados ;) haciendo uso de la bandera -oX file.xml como lo hice en los ejemplos, despues de realizar toca validar si son falsos positivos o en verdad son explotables a ello un export a metasploit? no les suena :), esta combinación algo agradable para la vista.

Lo veremos en otra entrada, espero les agrade …..

Regards,

Snifer