Los proximos dias estaremos a full metidos jugando con Android propiamente trabajando con un entorno controlable que lo encontre el dia de ayer gracias a @dineshshetty el cual se tomo el tiempo de realizar todo un entorno de pruebas lo pueden ver en el siguiente repositorio de GITHUB Android InsecureBankv2.

- Introducción

- Metodologías

- Herramientas y preparando nuestro entorno

Introducción

Lo que haremos en esta serie de entradas sera, analizar el archivo InsecureBankv2.apk teniendo como base las siguientes Metodologías para análisis de aplicaciones, no las seguiremos al pie de la letra pero si las tomaremos como una referencia principal para ir identificando las vulnerabilidades como tambien analizando código, mas que todo comprender como trabaja.

- OWASP Mobile TOP 10 Risks - OWASP Mobile Security Project Android

- OASAM - Open Android Security Assessment Methodology.

Porque no vemos un poco de ambas metologias que es lo que tienen y cual es su objetivo.

OWASP Mobile Top 10 risks

Así como se tiene Owasp para las aplicaciones web y el monton de herramientas que nos brindan, tenemos los TOP 10 risks para aplicacines moviles los cuales nos dan las pautas necesarias

Que es OASAM

OASAM, es el acrónimo de Open Android Security Assessment Methodology, que tiene como objetivo el de ser una metodologia de análisis de seguridad de aplicaciones bajo la plataforma Android,

siendo una referencia para el análisis.

Dicha metodologia cuenta con controles de seguridad que se estructuran en diferentes secciones que son:

- OASAM-INFO - Information Gathering Obtención de información y definición de superficie de ataque

- OASAM-CONF - Configuration and Deploy Management Análisis de la configuración e implantación

- OASAM-AUTH - Authentication Análisis de la autenticación

- OASAM-CRYPT - Cryptography Análisis del uso de criptografía

- OASAM-LEAK - Information Leak Análisis de fugas de información sensible

- OASAM-DV - Data Validation Análisis de gestión de la entrada de usuario

- OASAM-IS - Intent Spoofing Análisis de la gestión en la recepción de Intents

- OASAM-UIR - Unauthorized Intent Receipt Análisis de la resolución de intents

- OASAM-BL - Business Logic Análisis de la lógica de negocio la aplicación

Despues iremos tratando de desglozar cada una con la ayuda de la metodologia y creando por que no, nuestro propio método para el analisis de las aplicaciones.

Herramientas:

Lo que necesitaremos sera lo primero un movil con Android, o bien una Máquina virtual mas que obvio tenemos que instalar una versión de Android, en mi caso usare una virtual como tambien haré uso de un equipo real el viejo y querido Samsung Young S5360L que aun esta vivo para trabajar en mis pruebas.

Cabe notar que para las pruebas usare como OS principal mi querido Manjaro 0.8.10 Ascella

Herramientas a usar:

- Máquina Virtual Windows/7

- Máquina Virtual Android

- Wireshark

- AndroGuard

- apktool

- jad

- adb

- dex2jar

- burpsuite

- apkextractor

- agnitio

- Droidbox

- Drozer

- Android InsecureBankv2.

Estas herramientas son las identificadas hasta ahora, en el proceso de revisión previo las que pude llegar, en las proximas entradas comenzaremos a ver cada una de ellas y ver como interactuar lo cual nos permitira realizar el uso cabe resaltar conforme se identifiquen nuevas herramientas iremos actualizando directo en el siguiente repositorio Herramienta para análisis de aplicaciones Android.

Para instalar la maquina virtual de Android les recomiendo seguir el siguiente video, como tambien realizar el proceso respectivo de rooteo de la virtual, en el caso de ser necesario y lo soliciten puedo subir un OVI para descargarlo y tener la maquina lista y virtualizada para trabajar.

Intrucciones para instalación de Maquina virtual Android y Rooteo del mismo.

El unico tutorial que me sirvio para instalar de manera correcta xD

Aqui mi Android virtualizado, las capturas són de ayer 27 de Septiembre.

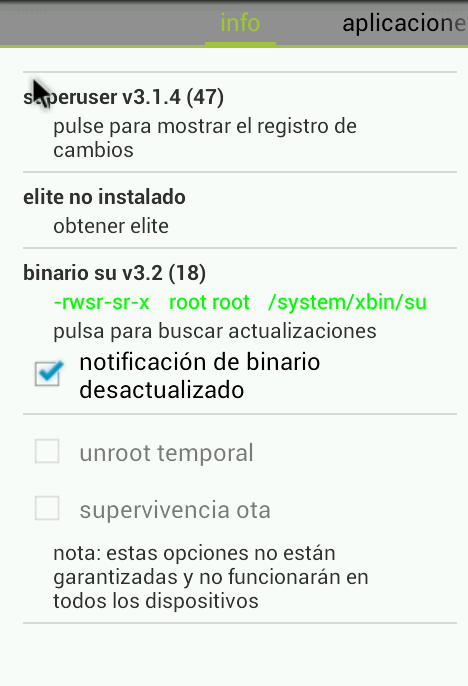

Como se ve en la siguiente captura se tiene rooteado.

Para tener en cuenta realizaremos una serie de pasos para el analisis de las aplicaciones:

● Análisis estático

● Análisis dinámico:

Recuerden que esta serie de entradas es un proceso de aprendizaje tanto personal ya que necesito aprender y que manera de hacerlo compartiendo lo que voy aprendiendo y descubriendo, espero el feedback de cada uno de los lectores para ayudar y colaborar.

Regards,

Snifer