Quien no hizo uso de la herramienta CAIN & ABEL mas conocido como CAIN, desarrollada por Massimiliano Montoro dicha herramienta se encuentra en la versión 4.9.56 actualizado recientemente este año por si no lo conocen es una herramienta para la recuperación de contraseñas, sniffing hacking wifi, fuerza bruta, decoder de múltiples protocolos, envenenamiento de tablas ARP, en realidad es un TEU de Hacking el cual se encuentra disponible para descargar de manera gratuita de su página Oficial. www.oxid.it a continuación saco las carácteristicas de la herramienta de su página en Wikipedia.

Características de CAIN & ABEL

- Crakeo WEP

- Aceleración de la captura de paquetes mediante inyección de paquetes

- Capacidad para grabación de conversaciones VoIP

- Descifrado de contraseñas seguras

- Calculadora de hashes

- Traceroute

- Revelación de boxes de contraseñas

- Descubrimiento de cached passwords

- ARP Spoofing

- Resolución de IP a MAC Address

- Sniffer de contraseñas de red

- Dumper de LSA

- Capacidad para crackear:

- Hashes LM y NTLM

- Hashes NTLMv2

- Microsoft Cache hashes

- Archivos Microsoft Windows PWL

- Hashes Cisco IOS - MD5

- Hashes Cisco PIX - MD5

- Hashes APOP - MD5

- Hashes CRAM-MD5 MD5

- Hashes OSPF - MD5

- Hashes RIPv2 MD5

- Hashes VRRP - HMAC

- Virtual Network Computing (VNC) Triple DES

- Hashes MD2

- Hashes MD4

- Hashes MD5

- Hashes SHA-1

- Hashes SHA-2

- Hashes RIPEMD-160

- Hashes Kerberos 5

- Hashes de clave compartida RADIUS

- Hashes IKE PSK

- Hashes MSSQL

- Hashes MySQL

- Hashes de Bases de datos Oracle y SIP

Ahora tras esta breve introducción sobre la herramienta nos vamos al porque del titulo de la entrada, no explicare la instalación ni como se hace el proceso de envenenamiento de las tablas ARP, (MitM hombre del medio, ip Spoofing) si no explicaré el tip que acabo de descubrir sobre la obtención de credenciales del protocolo RDP.

Bueno tras haber realizado el un ARP Spoofing (o ARP Poisoning), en el segmento de red donde realizamos la prueba, notaremos que nos marca en negrita APR-RDP seguida de un valor en mi caso 23.

Tras realizar el click observamos los datos de las sesiones capturadas, tras esto le damos click derecho y view como se muestra en la siguiente captura.

Tras realizar dicha tarea nos abrira con el bloc de notas, si nos ponemos a revisar la captura obtenida entendemos algo? Dense su tiempo para analizar y encuentren la contraseña :).

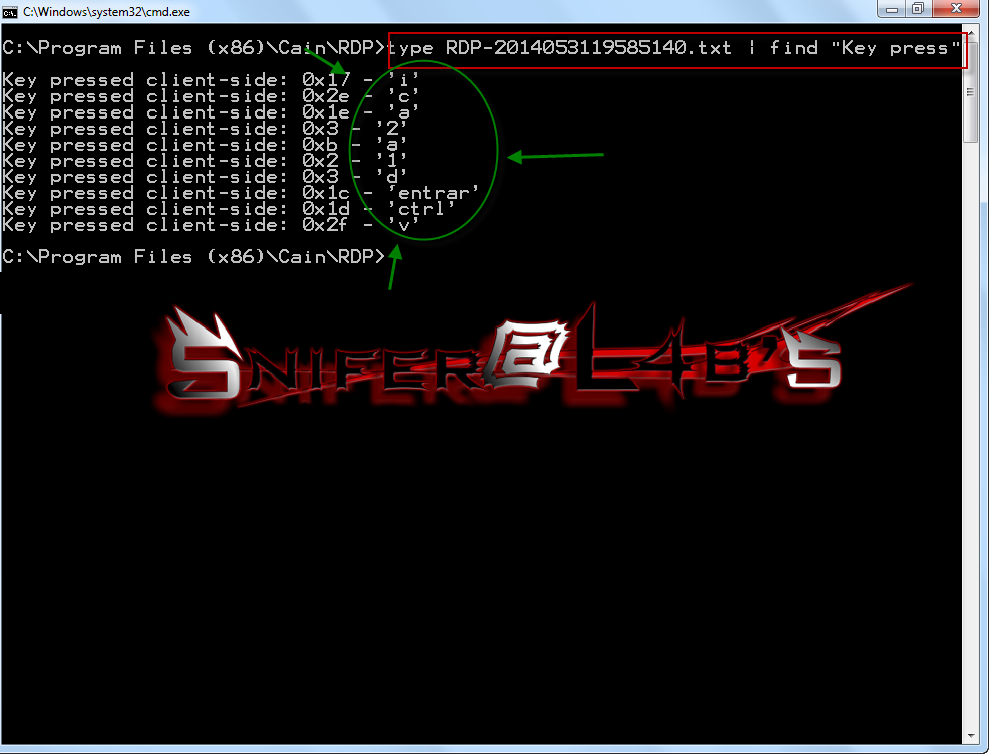

La verdad es mucha cosa por revisar, y tocaria ir revisando hexadecimal y demas :| asi que haremos lo siguiente abrimos una cmd y nos dirijimos a “C:\Program Files (x86)\Cain\RDP\" y nos posicionamos en dicha carpeta.

Ahora si analizamos los nombres de los *.txt tienen una estructura que llama bastante la atención ya que comienza con RDP - Año+Mes+Fecha+Hora:min:Seg teniendo un resultado como el siguiente

RDP-20141006195537218.txt

Lo que corresponde es realizar la busqueda de la cadena “Key pressed” con ello obtener las pulsaciones del teclado como si de un keylogger se tratase.

Mitigar la vulnerabilidad o reducirla, es un objetivo que se debe de tener en el caso de sufrir estos tipos de ataques, por lo cual se puede hacer uso de una VPN entre los dos puntos de comunicación.

La verdad este tip o truco como lo quieran llamar recien lo aprendi ayer, ya que la necesidad lleva a algo, espero les sirva y si conocen algun otro tipo de mitigación porfavor hacerlo notar asi aprendemos.

Actualización 03/12/2014

Paper mitigación de ataques ARP. - Proteccion contra ARP Spoofing

Regards,

Snifer