Que tal continuamos con la serie del Taller de Kali Linux como lo dije en la anterior entrada el contenido será el siguiente:

- No solo de Kali vive uno

- ¿Que es Kali Linux?

- Versiones

- Herramientas

- ¿Que es una Maquina Virtual?

No solo de Kali vive uno

Si señores asi como lo leen no solo de Kali vive uno, ni de Bugtraq, Blackarch y demas hierbas como dije en su momento, esta serie en el blog estará siendo realizada en Kali por pura comodidad, debido a que ya cuenta con todas las herramientas configuradas e instaladas sin necesidad de estar pasando el tiempo en la configuración, aclarando que en toda distribuciones GNU/LINUX es posible seguir las entradas claro que te tomara algo de tiempo configurar e instalar algunas herramientas pero anímate si lo quieres en tu Arch, Manjaro, KaOS, Debian, Mint, Ubuntu, RedHat, Fedora y más…

Antes de que se vayan los invito a leer estas entradas relacionadas a lo comentado, no quiero volver a indicar ya que anteriormente di mi punto de vista.

* Todos los cursos son Backtrack o Kali

* ¿Cual Backtrack, Kali, Bugtraq,Backbox o BlackArch y otras hierbas para aprender hacking ?

* ¿Linux vs Windows cual es mejor para Hacking?

Que es Kali Linux

Kali Linux es un Sistema Operativo gratuito que esta orientado al análisis y seguridad de sistemas cuenta con toda un suite de herramientas mas de 300 herramientas, la cual se encuentra desarrollada en base a Debian por la robustez que brinda el mismo.

**Versiones **

Entre las versiones que digo lo correcto desde mi punto de vista seria soporte de arquitecturas, tenemos las siguientes

• i386

• amd64

• ARM

Si tengo el tiempo y la oportunidad de montar Kali en mi RaspberryPI denlo por seguro que vendrá con la instalación y configuración respectiva.

Herramientas

Ahora realizaremos una breve pasada a la suite de herramientas que tendremos acceso en Kali Linux

• Top 10 Security Tools

Estas son las herramientas más populares/utilizadas que según los desarrolladores de Kali Linux podemos utilizar en las diferentes etapas de un Test de Intrusión.

• Information Gathering - Recopilación de Información

Information Gathering, recopilación de información es la etapa más importante al realizar un test de intrusión debido a que en esta etapa nos encargamos de recolectar información de nuestro objetivo la cual se encuentra expuesta de cara a Internet.

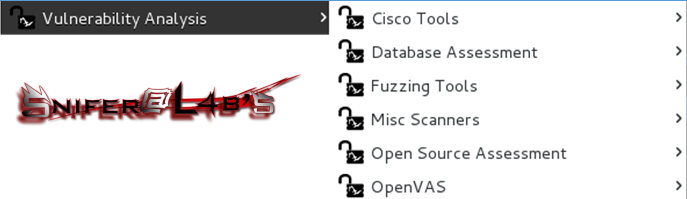

• Vulnerability Analysis – Análisis de vulnerabilidades

La sección de análisis de vulnerabilidades está dedicada a la identificación de debilidades por medio de herramientas específicas, ya sea de servicios, base de datos, servidores, sistemas, programas, archivos temporales,

• Web Applications

Como su nombre lo indica sección dedicada al análisis de aplicaciones web, pueden ver que tiene todo una suite específica para dicho cometido iniciando por la identificación, escaneo y terminando en la etapa de explotación de vulnerabilidades.

• Password Attacks

Sección dedicada a los ataques de fuerza bruta y por diccionario, de forma online es decir atacando algún servicio o bien de manera offline tras la obtención de hashes.

• Wireless Attacks

Una prueba de pentesting también se realiza sobre redes inalámbricas, del mismo modo contamos con la conocida suite aircrack, sin dejar de lado a los dispositivos Bluetoth.

• Explotation Tools

Las herramientas que no deben de faltar en una distribucion de pentesting, se encuentran en esta sección una de ellas es Metasploit Framework, tambien se tiene beef, Armitage, SET,

• Sniffing/Spoofing

Las herramientas de la sección de Sniffing y Spoofing permiten interceptar de manera pasiva, Aquí en este menú vamos a encontrar herramientas que nos van a servir para a husmear tráfico de red, en busca de archivos confidenciales. Ente estas tools están: Ettercap, Evilgrade, etc.

• Maintaining Access

Tras realizar una explotación exitosa de un servicio, y obtener acceso al equipo un atacante buscará mantener el acceso en el equipo, para ello se hacen uso de herramientas de backdorización

**• **Reverse Engineering

Sección dedicada a la ingenieria inversa contando con DBG, y demas herramientas orientadas a romper crackmes? porque no lo revisan ustedes mismo o bien en el trajin del Taller quizás veamos algo ya que esta area no es mi fuerte.

• _Forensics

Mi sección favorita? quizás debido a que tengo en mi interior un perito forense dormido con ganas de seguir aprendiendo, momento que no es una entrada de mis sentimiento ocultos. Seguimos con la entrada esta sección tiene como objetivo abarcar el área de forense en todas las etapas realizando el análisis, adquisición, recuperación ya le estaremos dedicando algo de tiempo.

**• **Reporting Tools

Después de realizar un Pentest y aun mas en el proceso de uno, es necesario documentar y reportar las diferentes vulnerabilidades, notaciones, observaciones que se tenga, para ello tenemos varias herramientas en esta sección que pueden ser explotadas.

Y bueno la entrada ya va creciendo mas y mas, contamos con otras 3 secciones mas que son las siguientes:

**• **Stress Testing

**• **Hardware Hacking

**• **System Services

¿Que es una maquina Virtual ?

Es un programa que tiene como objetivo simular una maquina real usando los recursos del sistema actual para simular el sistema, tienen una limitación la cual es la de recursos ya que depende mucho de ellos es decir del anfitrión, si nombramos maquinas virtuales tenemos varias un ejemplo de ello podremos acceder al siguiente enlace. **Maquina Virtual **

Ya con esto tenemos un poco de conocimiento sobre la suite de seguridad, espero se animen a instalar Kali por su cuenta :D.

Regards,

Snifer