Continuamos con los retos, me puse a pelear con esta bendita imagen de OVNIS y al final el ovni fuí yo revise e hice un par de pruebas aparte de las que hice en la mañana de ayer, metadatos no encontré nada de nada.

Probando con exiftool buscando alguna pista…

Huffman Coding ?¿

Por lo tanto asumo que el flag es infosec_flagis_algo referenteaAliens

u_U … me siento inutil… honestamente hice las pruebas necesarias.

EDITO: tras un breve comentario de @DARKLION en el grupo de Telegram de Cápsulas de SI di con la flag.. :3 maldita sea la estenografía no di a este bicho como posible opción, ademas de que mas antes ya note el Huffman Coding xD.

Tras revisar varias herramientas ademas de la teoria de la pista que obtuve la herramienta que cumplia con todo era steghide como veran en la siguiente imagen la ejecución fue desde linea de comandos CMD.

Lo que me interesa son las dos banderas que se encuentran marcadas con color amarillo asi que manos a la obra. (Cruce los dedos para que no este con contraseña)

Obteniendo los datos de la imagen

Pero bueno tras realizar la prueba logre acceder al flag como verán en la captura anterior saque el resultado en un fichero de salida. out.txt

Salida de Steghide

El resultado a simple vista en codigo binario entonces a convertir a texto aqui viene al rescate un servicio de internet.

A convertir!

Por cierto me puse a revisar en la mañana este detalle si en python nos permitia realizar esta tarea y si es posible de manera simple y sencilla armando un pequeño script e importando una librería, pero repito ando de vago xD por ello no hice uso en lo posible de la terminal.

Entonces la flag que obtenemos en este punto es: infosec_flagis_stegaliens

Ahora nos vamos a la bandera numero 6 en esta obtendremos por lo visto un fichero pcap así que la herramienta a usar sera Wireshark veremos que tanto sabemos sobre sniffing y damos honor al nick.

Venga el fichero .pcap

Una vez descargado el fichero no fue necesario revisar para nada ya que solo le hice un Follow UDP Stream y bingo! obtuve algo que a simple vista es un hexadecimal.

Así que nos vamos nuevamente a una herramienta ONLINE ;) y tenemos el resultado..

Nueva bandera obtenida vamos bien!.

Ahora si tras ir por la bandera siete tuve un pequeño problemita me daba el siguiente resultado…

La verdad paso un rato que me di cuenta el hiperenlace….. estaba llegando de manera inadecuada debido a que el resto era levelone, leveltwo y sucesivamente así que a probar que pierdo o no?

Pantalla en Blanco ? ver codigo fuente nada :|

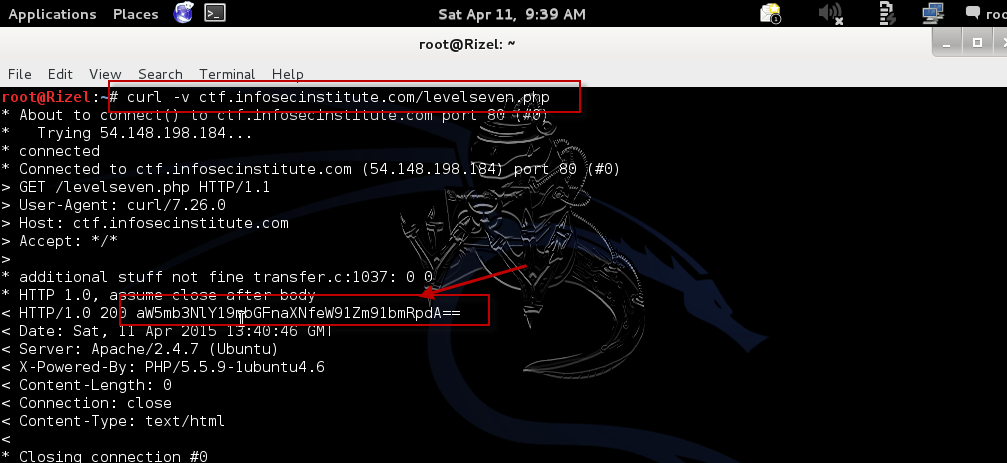

Entonces decidí pasarme a Kali y hacer uso de Curl nuevamente como el reto anterior que lo use con la bandera de verbose, dicho proceso se observa en la siguiente imagen.

A simple vista resaltó el código en base64, así que toca obtener el resultado en texto claro manos a la obra, aquí me sucedio algo interesante el navegador no respondia ni atras ni adelante xD, asi que toco revisar y buscar en stackOverflow como hacerlo de manera rápida y miren lo que encontré, algo nuevo aprendí el día de hoy :).

Listo bandera obtenida!!!

Nos vamos al próximos reto y a encontrar la bandera en esta nos dice si deseamos descargar un fichero exe venga bienvenido…

Una vez que descargamos el ejecutable (Snifer entro en modo loco porque lo ejecuto sin probar en VM ni nada O_o) se observa que hace un netstat para ver las conecciónes :| nada mas que eso.

Tras observar que no generaba temporales que me llamen la atención me puse a realizar una revision con el editor Hexadecimal por si tenia algo en el fichero así que a buscar que se preguntarán la palabra infosec y vaya sorpresa flag encontrado :D.

La bandera obtenida es infosec_flagis_0x1a

Ahora nos vamos al reto numero 9 donde nos dan un panel de Login de CISCO IDS esta vez, fue algo mas o menos sencillo esperando que no hayan realizado el cambio de la contraseña me fui en busca de contraseñas por defecto y di con la siguiente:

Así que toco probar y tras acceder con los credenciales pertinentes el resultado es el siguiente:

Jajajajaj algo que recien note es que la bandera esta al reves ;)

Ahora nos toca ir para la bandera 10, en esta si nos toco el TESOROOO!

Nuevamente estancado….. el sonido no logro identificar que es o que debo de hacer, en este momento ya ando algo cansado pero si mal no recuerdo tengo que hacer un proceso parecido al reto que lanzaron los de INCIBE el año pasado, reducir la velocidad invertir así que lo veré directo mañana que nuevamente me ataca el cuerpo ¬_¬°.

Por cierto en el grupo de Telegram de Cápsulas esta semana estamos viendo metodologías de Pentesting y Distribuciones de Seguridad Informática como tambien Sistemas Operativos, como tambien cada fin de semana estaremos resolviendo algun CTF para practicar en nuestros momentos libres.

No se olviden los esperamos ya llevamos 39 Miembros.

Regards,

Snifer