Continuamos con la semana BurpSuite en Snifer@L4b’s, conociendo la herramienta y realizando las configuraciones necesarias para que en próximas entradas realizamos diferentes tipos de pruebas.

Lo que veremos en esta entrada:

- Configuración de Certificado Digital

- Proxy + BurpSuite

- Save and Restore

Configuración de Certificado Digital

Hasta ahora estuvimos viendo las bondades de BurpSuite trabajando bajo un sitio web que se encontraba únicamente bajo el protocolo http y no bajo HTTPS, por lo consiguiente ahora realizaremos la prueba con GMAIL, así que una vez realizamos una petición a GMAIL

Usted se dará cuenta de que mi petición de Google ha sido capturado por BurpSuite. Si usted no ve esto usted quiere asegurarse de que la “intercepción es On” aparece como un círculo naranja. Si se establece en “Intercepción está apagado” su tráfico es probable que va a través Burp pero no estás viendo cada solicitud.

En el futuro, puede hacer clic en el botón “Adelante” y mirar a cada solicitud y la respuesta, ya que viene a través. Usted verá una pantalla en blanco si no hay más solicitudes o respuestas para aprobar.

En este ejemplo hare uso de Gmail, esta mas que claro que navego por HTTPS ;) no vaya a toparme con algún sniffer donde ande, una vez activo BurpSuite con la configuración pertinente, llegamos a tener el siguiente resultado primero en el Navegador y segundo en BurpSuite

Para solucionar este pequeño problema que nos interponemos debemos de exportar el certificado de BurpSuite al navegador, para ello es necesario obtener primero el certificado.

En este punto tenemos dos maneras de tener el certificado digital para ser agregado al navegador, una es desde la herramienta y la segunda por medio del servicio WEB que tenemos habilitado por lo tanto veremos ambos.

OBTENCIÓN DE CERTIFICADO DESDE LA HERRAMIENTA

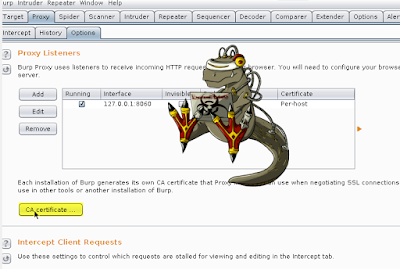

Nos dirigimos a la pestaña Proxy, y de ahí a la sub-pestaña Options donde previamente aprendimos a configurar el Proxy, en la parte inferior tenemos CA CERTIFICATE.

Presionamos en el botón mencionado con anterioridad, tendremos una ventana semejante a la siguiente en ella seleccionamos la primera opción.

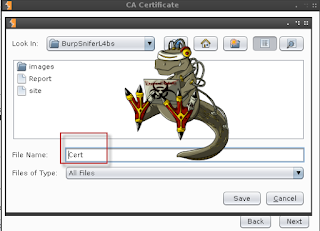

Por lo tanto procedemos a guardar el certificado en el directorio que sea mas conveniente.

Y al final tendremos el certificado generado satisfactoriamente.

OBTENCIÓN DE CERTIFICADO DESDE EL SERVICIO WEB

Esta segunda manera de obtener el certificado es por medio del servicio web que tendremos en el equipo como ven la url es localhost:8060 | 8060 es el puerto configurado para el proxy. Una vez que accedemos tendremos el siguiente resultado en el navegador.

Una vez que accedemos presionamos en el hiperenlace CA CERTIFICATE el cual nos devolverá un certificado a descargar.

MPORTANDO EL CERTIFICADO EN EL NAVEGADOR

El ultimo paso para tener configurado el certificado digital en el navegador en este ejemplo lo realizaré para Firefox propiamente ICEWEASEL, nos dirigimos a preferencias - Avanzado, Ver Certificados y luego importar.

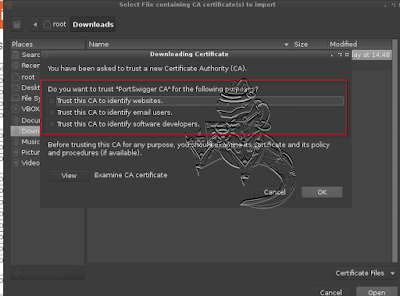

Luego seleccionamos el certificado.

Y nos dará la siguiente ventana, marcamos los chechbox y aceptamos.

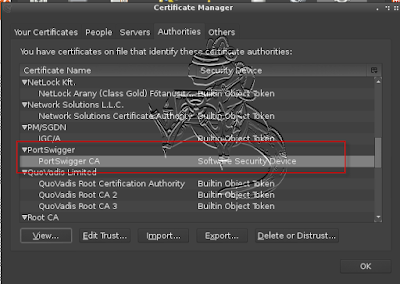

Es necesario por simple hecho de visualizar y estar seguro que se encuentro en el manejador de Certificados y buscamos PortSwigget que es el certificado que importamos.

Una vez realizado ello vemos algunos detalles del certificado solo por revisar hee. ;).

Una vez realizado el proceso, toca verificar ingresando los credenciales y tendremos la intercepción de manera correcta como se observa a continuación.

Aclarar que esta configuración del certificado digital nos permite realizar una auditoria, a un sitio que cuente con HTTPS.

Proxy + BurpSuite

En la entrada de ayer preguntarón como configurar o si es posible usar Burpsuite detras de un proxy para lograr tener una capa de protección o evitar ser baneados.

Primero veremos la configuración básica para TOR ya que lo tengamos debidamente instalado, procedemos a configurar la conexión del navegador dirigiendonos a Preferencias - Avanzado y Configuración Manual.

Ahora nos vamos Options y a connections donde agregamos en Upstream Proxy Server add y añadimos el host destino el localhost y en proxy host el puerto por defecto de Privoxy.

Debajo de ello configuramos el Socks Proxy ingresando la dirección IP de localhost y el puerto que tenemos configurado en el BurpSuite

Esta es una manera de configurar, la siguiente es para hacer uso de un proxy ip:puerto para ello podemos usar un servidor de proxys o uno que contemos en este ejemplo usare HIDE MY ASS!

Después de seleccionar el Proxy, lo configuramos en Upstream Proxy como se ve en la siguiente captura.

Con esto ya tenemos configurado el Proxy en Burpsuite.

Save and Restore

Esta es una bondad que tiene BurpSuite la que no deberia de faltar en la herramienta y es necesario conocerla, ya que muchas veces al realizar un proceso de pentesting tenemos algun problema técnico o debemos detener alguna prueba.

Para ello nos dirigimos a Burpsuite, en la parte superior izquierda en Burp tenemos Search | Save State y Restore State lo que nos interesa es Save State y Restore State.

Al presionar el Save State tendremos la siguiente pantalla donde debemos de configurar donde guardaremos el fichero resultante de este escaneo.

Que datos guardaremos como la configuración seleccionamos lo que deseamos.

Y en un par de minutos según la prueba realizada tendremos la siguiente ventana.

Ahora para recuperar un proyecto previamente guardado, seleccionamos Restore State y tendremos la siguiente ventana, aquí cabe aclarar que nos permite la herramienta unir con el escaneo anterior realizado, como veremos en la siguiente captura.

Despues de realizar ello tenemos el Restore Completed.

Veran que esta entrada, conocimos como configurar el certificado digital, uso de Proxys y por ultimo guardar y recuperar un proyecto de BurpSuite, espero disfruten de estas entradas y no se olviden que espero recibir sus dudas mejoras preguntas de esta y el resto de las entradas.

No se olviden leer las entradas pasadas para comprender esta:

- BurpSuite - La pequeña navaja Alemana

- BurpSuite I - Primeros Pasos

- BurpSuite II - Intercepted, Tampering request! conociendo al proxy

- [Burpsuite III - Sitemap, Crawling, Vulnerability Scanning](http://www.sniferl4bs.com/2015/06/burpsuite-iii-mi-pequena-naveja-alemana.html

Regards,

Snifer