Es momento de trabajar con Kali y las herramientas que nos brinda todo esto desde la terminal haciendo uso de Whois, Dig y Nmap considerando estos como un ejemplo ya que veremos otras herramientas más.

En un proceso de pentesting lo primero que se realiza es el reconocimiento del sitio web, servidor equipos que nos den para las pruebas entonces en el caso de que tengamos un sitio web lo que haremos uso sera de las siguientes herramientas Whois, Dig, Nmap y Dnsmap cabe aclarar que no son las únicas herramientas pero si las que nos brindan la información necesaria.

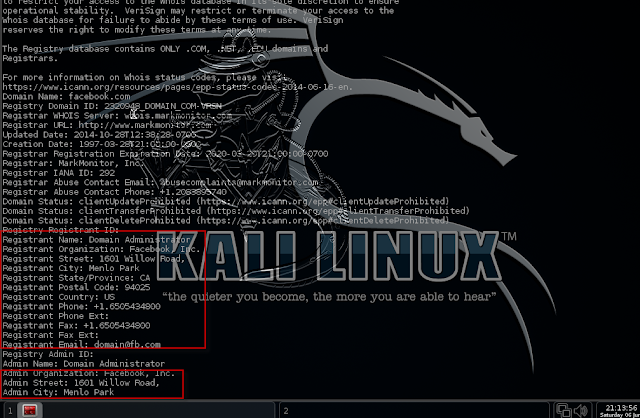

Primero nos vamos a la terminal y ejecutamos el comando whois sitioWeb, como se ve a continuación.

Al realizar a Facebook el whois nos devuelve información relacionada a quien registro, numero de teléfono y correo electrónico solo nombrando algunos datos, sucede que esta información muchas veces permite a un atacante obtener información sensible por el uso inadecuado de los datos de registro como ser, dirección de la persona que registro el dominio, numero de teléfono personal, nombre completo, correos los cuales son usados para la elaboración de ataques dirigido les hablo de Ing Social.

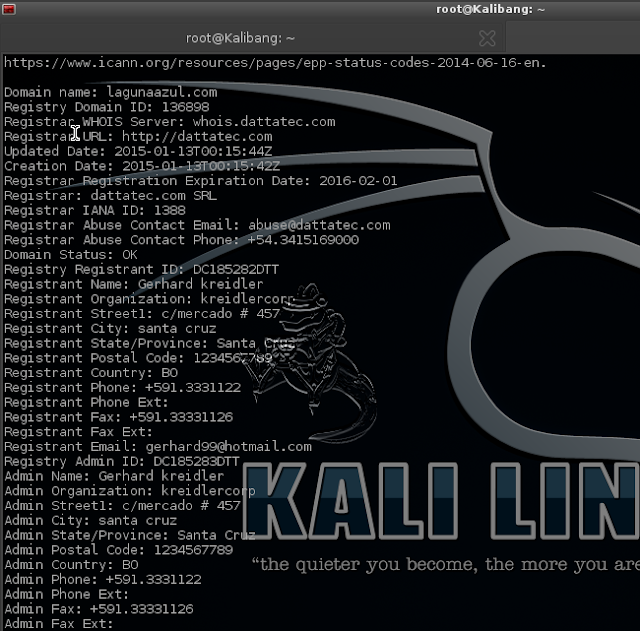

Otro ejemplo de obtención de WHOIS de un sitio aleatorio.

Vemos en la captura que esta registrado por kreidlercorp ademas de que nos brindan un correo electrónico usando este solo como ejemplo gerhard99@hotmail.com una dirección en base a estos datos se obtiene mas información.

**Que pasa si en vez del dominio se hace a una IP? **

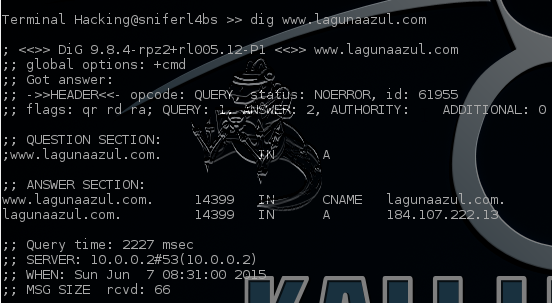

La siguiente utilidad para el reconocimiento es DIG con el cual nos permite realizar un dns lookup existen servicios online que nos brindan esta información por si acaso pero como estamos en Terminal Hacking toca realizarlo desde la terminal.

Identificamos las IPS que usan, sus DNS, servidores de correo pero también es posible solicitar un dato, por ejemplo nos interesa saber todos los MX, AAA, CNAME segun la necesidad lo disponible son los siguientes.

A

AAA

CNAME

MX

PTR

SOA

AXFR

Recuerden es solo agregar al final de dig lo que se solicite ejemplo: dig www.google.com AAA

Ya que estamos en Kali Linux porque no usar una herramienta de la suite ademas de que estas se encuentran disponibles en todas las distribuciones de Pentesting como en los repositorios de las principales distribuciones, si no fuera el caso la instalación es fácil de realizarla.

**DNSenum automatizando resultados. **

La herramienta dnsenum nos obtiene la información necesaria de un dominio de manera mas amigable, ademas de identificar si el sitio es vulnerable a transferencia de zona.

El uso de este es bastante intuitivo realizando lo siguiente dnsenum SitioWeb.

[](http://2.bp.blogspot.com/-CO-tg2k51z0/VXRjgGimCpI/AAAAAAAAFFU/pdXhG4PizdI/s1600/dnsenum.png)

En la captura de pantalla se observa que se encuentra categorizado por decirlo así con los name servers, mail servers y la prueba de transferencia de zona.

**Enumerando subdominios con DNSMAP**

Dnsmap nos permite realizar la enumeración de subdominios, por medio de un diccionario que tiene la herramienta en este punto prefiero hacer uso de otra herramienta la cual fue creada para GPT ya pronto la verán pero la idea es que realiza la busqueda por medio de una dork en google y sobre ello se grepea.

[](http://1.bp.blogspot.com/-RvWMmHnYH0Q/VXRjg4n5LWI/AAAAAAAAFFY/oizivarMCpw/s1600/dnsmap.png)

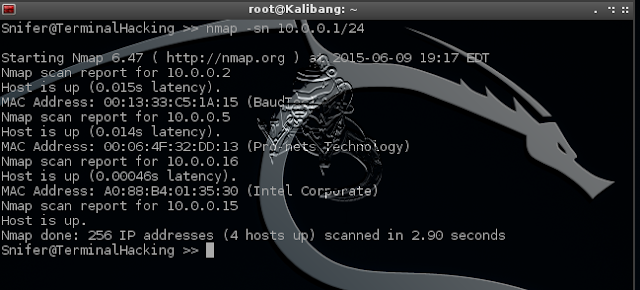

Enumeración de equipos

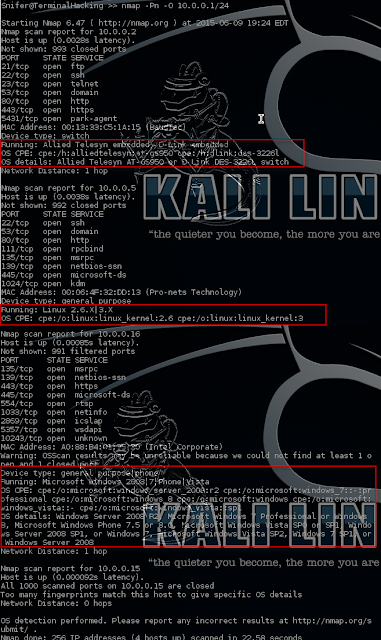

Otra herramienta que no debe de faltar para realizar el reconocimiento como la enumeración de equipos vivos es NMAP, en esta entrada solo se explicará un parámetro ya que este cumple con el fin de realizar el reconocimiento de equipos vivos, debido a que explicar cada uno nos tomaría una eternidad, ademas recordales que se tiene la Cápsula de NMAP donde se irá viendo todo lo relacionado a este tema.

Primero haremos uso de la bandera -sn la cual usa ICMP para determinar que equipo en un rango de direcciones IP's se encuentran activos.

[](http://1.bp.blogspot.com/-Q0PrUdwc6OQ/VXd1IYyUldI/AAAAAAAAFFw/vorMSIgs9fQ/s1600/nmap%2B-SN.png)

Como también podemos identificar el SO de las direcciones IPs que identifiquemos como equipos vivos.

[](http://4.bp.blogspot.com/-iM6AtRk5JnM/VXegiejEgII/AAAAAAAAFGQ/ZKOGRcVF3jc/s1600/nmap%2Bos%2B1.png)

Espero les agrade esta tercera entrega, en la próxima entrega veremos algo de Explotación e Ingeniería Inversa las herramientas que podemos hacer uso desde la terminal.

**Serie Terminal Hacking**

**1.- [Terminal Hacking Hello World](http://www.sniferl4bs.com/2014/12/terminal-hacking-hello-world.html)**

**2.- [Terminal Hacking I - Conociendo la Shell](http://www.sniferl4bs.com/2015/01/terminal-hacking-i-conociendo-la-shell.html)**

**3.-** _[**Terminal Hacking II - Tips y configuraciones para la terminal**](http://www.sniferl4bs.com/2015/06/terminal-hacking-ii-tips-y.html)_

4.- Terminal Hacking III - Reconocimiento y Enumeración

5.- Terminal Hacking IV - Explotacion e Ingenieria Inversa

6.- Terminal Hacking V - Ataques y Envenenamiento

7.- Terminal Hacking VI - Sniffeo de Trafico

**Regards,**

**Snifer**