Hoy toca abordar lo que es ataques de Cross Site Scripting los XSS cuidado con confundir con CSS que muchas veces escuche y leí que abrevian como CSS, este tipo de ataque es conocido desde el 2002 y a pesar del tiempo que paso y hasta la fecha se sigue identificando estas debilidades, este ataque tiene teniendo como objetivo el cliente tratando de realizar los ataques a el por medio de código JavaScript engañando al usuario redirigiendo, obteniendo información del mismo variables de sesión el ámbito para un ataque de estos es como limite la imaginación, tanto que tenemos para considerar una muestra el gusano Samy que infecto por medio de MySpace les recomiendo que revisen mas de el y vean como fue su foco de infección, teniendo esta información procederemos a describir estos dos puntos siendo este mas que todo informativo y como hacer uso de BurpSuite ya que para realizar estos ataques y explicar nos tomaría mucho tiempo

- Clasificaciones y Tipos XSS.

- Búsqueda y explotación de XSS.

Clasificaciones y Tipos de XSS

Se clasifican en estos 4 en algunos lugar identifique que solo en dos que llegan a ser los primeros por lo tanto son los siguientes:

- Reflected.

- Stored.

- Dom.

- Mutated.

En este punto no quiero ser muy tedioso ni mucho menos el objetivo de la serie es dar el uso adecuado a BurpSuite y conocer sus bondades que nos sirva para identificar un XSS el como realizarlo tecnicas de Bypass se encuentran disponibles en la red, pero comentarles que al realizar el Ebook se incluirá enlaces referentes a los XSS y material del mismo modo.

Búsqueda y explotación de XSS

Para realizar la busqueda de XSS se debe de realizar buscando e identificando vectores de ataque muchas veces un buscador abre puertas para ataques, como también variables que no están sanitizadas debidamente cuando uno tiene experiencia empieza a visualizar variables al momento de realizar el reconocimiento respectivo.

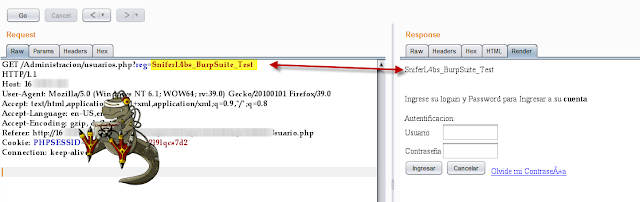

Contando con estos valroes y descripciones previas que se realizan realizaremos un barrido a la aplicación de prueba que estamos usando y algo que sobresalta a simple vista es al ingresar una contraseña erronea no manda por URL el siguiente resultado.

Bueno que pasa si cambiamos los datos que estan despues de ?reg= veremos los resultados enviando a REPEATER, en el cual podemos realizar modificacion y probar que respuesta tenemos por parte del servidor.

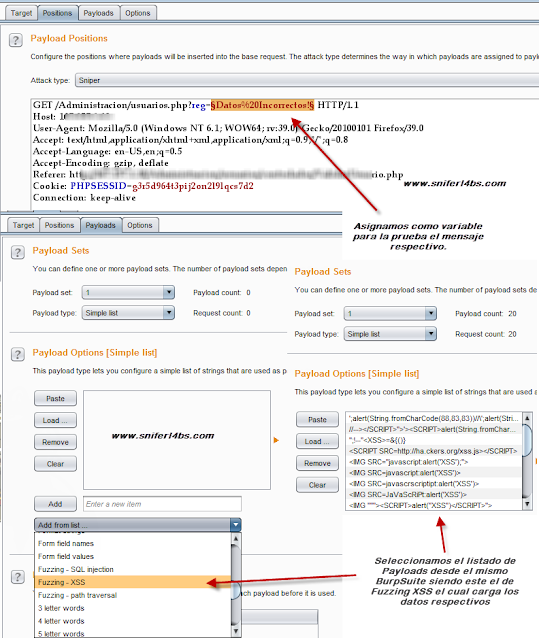

Entonces probaremos automatizando el ataque y lo haremos con nuestro viejo conocido Intruder y ademas usaremos los payloads que vienen por defecto en Burpsuite.

Como vamos avanzando en la carga de Payloads en este punto es innecesario explicar el proceso ademas que la imagen habla por si sola, veremos el resultado del Intruder posterior a la prueba.

Seleccionando el primer payload que ejecuto por la respuesta que se tiene entonces realizamos la copia del mismo y lo mandamos al navegador, si alguien se pregunta como realizarlo nos vamos en el request en la parte inferior y seleccionamos click derecho copy url.

Realizando algunas pruebas de los 20 Payloads 12 respondieron de manera correcta, cabe resaltar que estos son bastante básicos se puede realizar una mejora al incrementar los payloads con mas variantes o adicionar alguna modificación en el programa como veremos a continuación.

Cabe aclarar que este es un ejemplo para identificar, cada sitio actua de manera diferente y con grados de dificultad mayores o menores.

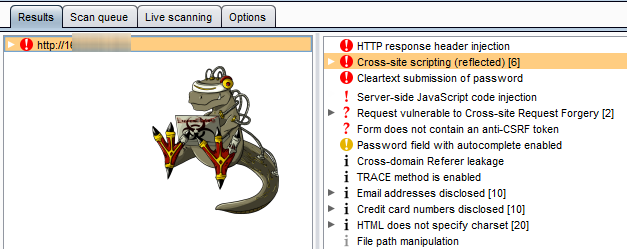

Del mismo modo anteriormente realizamos el escaneo de vulnerabilidades mientras realizamos el reconocimiento del sitio en esta oportunidad nos muestra Burpsuite que identifico 6 XSS (Cross Site Scripting)ya es cuestion de validar si son positivos o falsos positivos.

Con esto terminamos esta entrada, que ultimamente por razones del trabajo y de salud no ando posteando a diario como es de costumbre pero vamos que se retomará el ritmo, no duden en dar sugerencias, recomendaciones, errores que tenga que todo es bienvenido.

**Material sobre XSS **en el blog.

Entradas anteriores de la serie

BurpSuite II - Intercepted, Tampering request! conociendo al proxy

**BurpSuite IV - **Configuración de Certificado digital, ProxyTOR?, guardando y recuperando

**BurpSuite VI - Burp Suite Pro Real life tips and tricks **

BurpSuite VII - Match and Replace, Modificaciones HTML, Encoding and decoding

BurpSuite VIII - Historia de peticiones, Comparando Sitemaps, Reporte de Vulnerabilidades

BurpSuite IX - Cookie Jar, Extensiones, guardado automático y estabilidad.

Burpsuite XI - BurpSuite XI - Análisis Web OWASP, Conociendo la aplicación

BurpSuite XII - Análisis Web OWASP, Ataques de Inyeccion SQL

BurpSuite XIII - Análisis Web OWASP - Descubriendo directorios y ficheros ocultos

BurpSuite XIV - Análisis Web OWASP, Perdida de autenticación y Gestion de sesiones

Regards,

Snifer