Esta debilidad o falencia viene nuevamente de la mala practica que se tiene o exposición de ficheros, directorios hasta base de datos un ejemplo seria el siguiente si no se cuenta con las medidas necesaria no mostraría este mensaje, de Inicie su Sesion, accediendo de manera directa al panel de administración.

En el siguiente ejemplo veremos el acceso irrestricto a información o exposición de ficheros, directorios hasta base de datos un ejemplo seria el siguiente si no se cuenta con las medidas necesaria no mostraria este mensaje, de Inicie su Sesion, accederiamos de manera directa al panel de administración.

Otro ejemplo trabajando con un sitio web, el cual permite obtener información relacionada a los usuarios realizando un recorrido incremental del valor numérico que se tiene por URL lo veremos a continuación a que nos referimos.

Notaron que al realizar el cambio de 2 a 100 obtenemos otro nombre o valor como respuesta

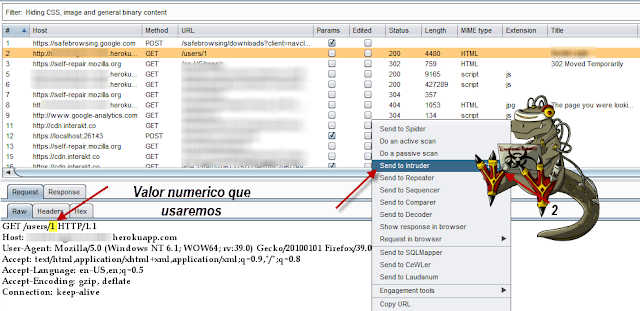

Ahora el siguiente paso es identificar la petición en el historial de BurpSuite para realizar el envió al Intruder.

ALERTA: Esta debilidad de visualizar los datos, de manera incremental se encuentra en gran parte de los sitios muchas veces obtienes hasta documentos por lo tanto lo que veamos ahora es usado según la necesidad.

Despues de identificar el varlo que manipularemos para realizar las peticiones le asignamos el valor $$ al primer número, del mismo modo es lo mismo que ingresemos unicamente los comodines.

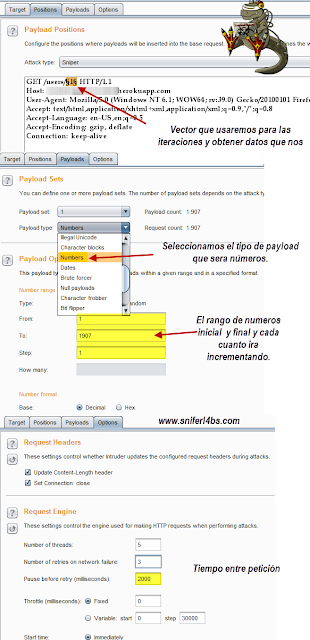

Vamos a Payloads y en el Tipo seleccionamos Numbers (Numeros), nos vamos a las opciones del Payload y seleccionamos el rango que se realizara la iteración como también la secuencia que seguirá en este caso es de a 1.

Antes de mandar al intruder y configurar el Payload realize la validación del Mínimo y el Máximo fui dando reduciendo de 2000, 1900,1800 y de ahí fui jugando hasta dar con el último valor.

Ahora este ultimo punto es importante ya que se debe considerar el tiempo que se dará entre petición, ya que algunos sitios pueden llegar a bloquear las peticiones cuando son recurrentes.

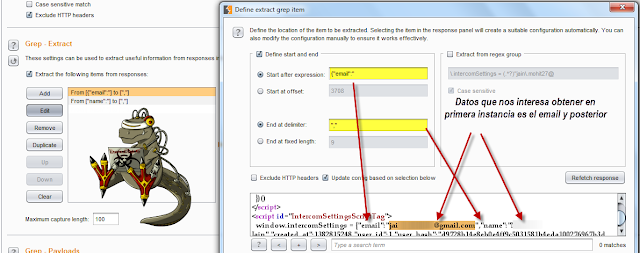

Una vez lanzado el ataque nos devuelve una respuesta en este caso vemos el status y es de 200 peticiones aceptadas nos dirigimos a la respuesta y en ello podemos ver que nos interesa el nombre ademas del correo que se encuentra en la petición que nos devuelve el servidor.

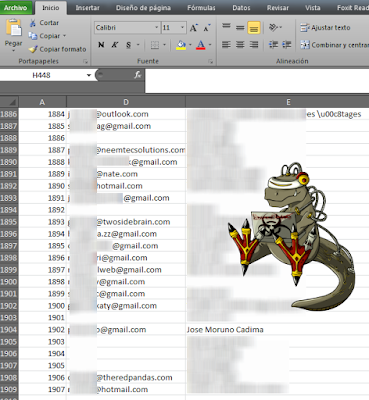

Pensando como un atacante, sacando los nombres y correos pueden ser usados para realizar un ataque dirigido de Phishing según el servicio que use el sitio web y que se quiere obtener.

Entonces nos vamos a la pestaña de Opciones que se encuentra en el ataque realizado con anterioridad en esto usaremos el Grep - Extract adicionamos uno nuevo en este ejemplo obtendremos el nombre para ello marcamos el Define start and end y marcamos el correo electrónico de manera automática se hablitaran los dos campos de inicio y limitante el mismo proceso lo realice para el nombre teniendo ya con ello dos campos para obtener.

Una vez que aceptamos los datos son cotejados de manera automática y nos habilita dos campos adicionales los cuales vemos a continuación.

Ahora estos datos si desean los pueden exportar en un excel para tenerlo listo para realizar alguna estadística de ser necesario.

A partir de esto notamos que muchas veces depende de nosotros para identificar alguna debilidad y saber como aprovecharla y explotarla con ayuda de la herramienta, recuerden la herramienta no hace a la persona es lo contrario nosotros hacemos a la herramienta porque necesita de nuestro análisis y conocimiento previo.

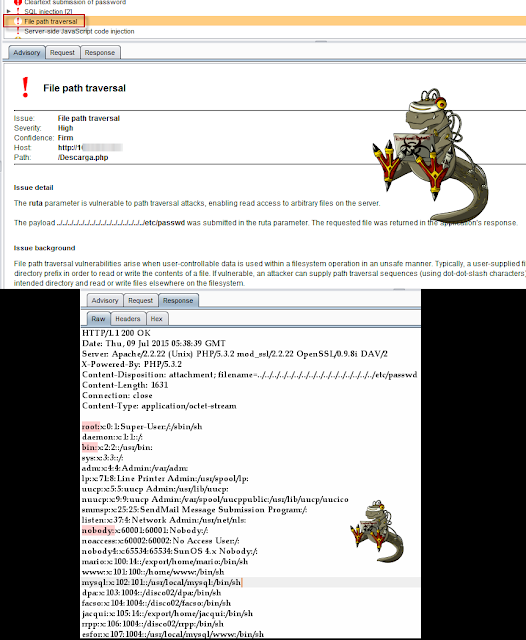

Ahora por ultimo, la herramienta al contar con el escaner de vulnerabilidades integrado identifico en el sitio que estamos usando para las pruebas un Path Transversal que nos permite acceder al fichero passwd que jugando con la vulnerabilidad puede ser posible acceder a algún fichero de configuración adicional de algún servicio.

Espero les agrade la entrada y lo que vimos en el, por cierto comentarles que ya inicie con el Ebook de Burpsuite realizando cambios de forma, y reordenando el contenido del mismo.

Entradas anteriores de la serie

BurpSuite II - Intercepted, Tampering request! conociendo al proxy

**BurpSuite IV - **Configuración de Certificado digital, ProxyTOR?, guardando y recuperando

**BurpSuite VI - Burp Suite Pro Real life tips and tricks **

BurpSuite VII - Match and Replace, Modificaciones HTML, Encoding and decoding

BurpSuite VIII - Historia de peticiones, Comparando Sitemaps, Reporte de Vulnerabilidades

BurpSuite IX - Cookie Jar, Extensiones, guardado automático y estabilidad.

Burpsuite XI - BurpSuite XI - Análisis Web OWASP, Conociendo la aplicación

BurpSuite XII - Análisis Web OWASP, Ataques de Inyeccion SQL

BurpSuite XIII - Análisis Web OWASP - Descubriendo directorios y ficheros ocultos

BurpSuite XIV - Análisis Web OWASP, Perdida de autenticación y Gestion de sesiones

Regards,

Snifer