Zap, además de funcionar como proxy, también tiene la capacidad de servirnos de scanner. Posee dos modalidades de scanning, la pasiva y la activa, en ésta entrada profundizaremos en passive scanning.

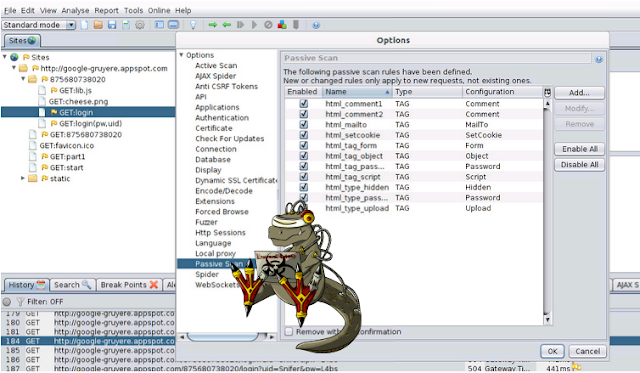

El escaneo pasivo sólo intercepta las respuestas del server y no es intrusivo. Sus reglas están disponible en : tools - options - passive scan

Desde aquí podemos elegir las reglas a utilizar, editarlas, crear nuevas o eliminar las que no utilizamos.

Si deseamos agregar una nueva regla vamos a add. Es recomendable analizar las reglas ya existentes para entender la lógica de su estructura.

Hagamos un ejemplo para identificar la existencia de google analitycs en los sitios que analizaremos:

Name: lo que quieras

Type: TAG viene por defecto

Configuration: lo que desees

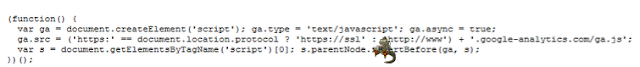

Response Body Regax: aqui es donde debemos colocar que encuentre nuestro string “google-analitycs”, ya que en el fuente se ve de la siguiente manera:

Nuestra configuración entonces quedaría algo así:

Anteponer con un “\” antes del “*” implica la capacidad de poder citar caracteres especiales y el “*” en expresiones regulares significa corresponder lo precedente cualquier número veces.

Tras establecer las reglas que utilizaremos en el escaneo, procedemos a poner el zap como proxy intercepter como lo vimos en la entrada anterior.

Una vez que tengamos suficientes request podemos usar los filtro (que también vimos) para focalizar nuestro análisis.

Las reglas por defecto incluidas en el escaner pasivo de ZAP incluyen la capacidad de detectar comentarios, direcciones de correos electrónicos, cookies, formularios, objetos, contraseñas, scripts, campos ocultos, entre otras.

- Escaneo Activo con Zap

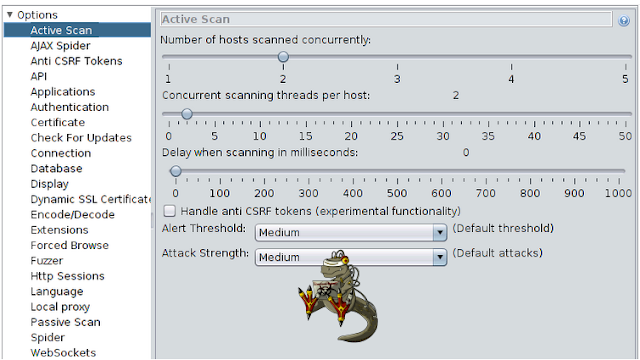

Para llevar a cabo un scanning tenemos dos maneras, pero antes de adentrarnos en ellas veamos sus reglas y parámetros.

Si vamos a tools - options - active scan podemos configurar cantidad de host concurrentes, hilos concurrentes por host, tiempo de espera en milisegundos durante el scanning, etc.

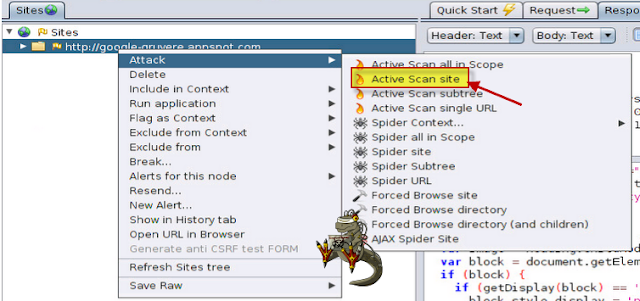

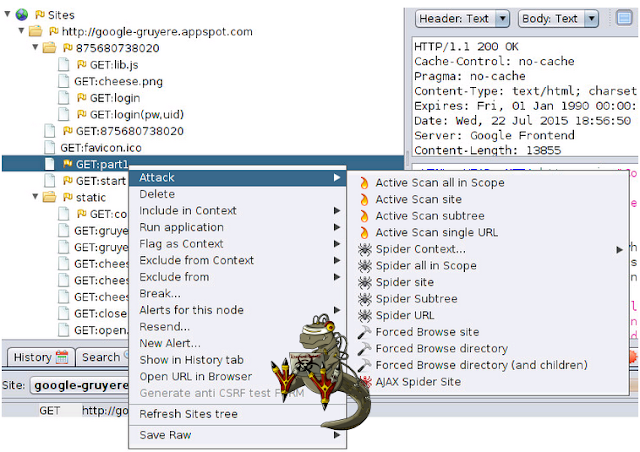

Para inicializar el scanning activo sobre toda la url que hemos visitado durante el escaneo pasivo, sólo debemos seleccionarla, hacer click secundario y luego elegir attack - active scan site

Podemos manejar de manera más granular el target a escaner, para esto, debemos seleccionar el subdirectorio o parámetro y elegir active scan subtree.

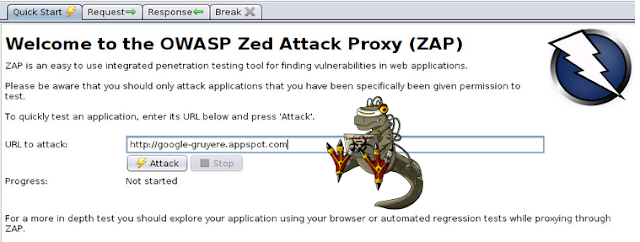

Por último, si no estamos interesados en identificar el targuet con un escaneo pasivo focalizando en lo que nos interesa con un escaneo activo y queremos tirarle a todo de manera cavernícola, tenemos una pestaña llamada Quick start, ponemos la url y Attack.

de ésta manera no sólo corremos un scanning activo, sino también que corre el spider, fuzzea y tira brute force (lo cual veremos detallado en las próximas entradas).

Regard {~}

Contribución enviada por: {~}