Comencemos con la primer fase de pentesting, information gathering, es considerada una de las etapas más importantes, ya que aquí es donde dimensionamos el target a analizar.

Durante éste proceso se identifican los recursos disponibles para el acceso externo, se busca información sensible expuesta, correos, puertos abiertos, servicios, etc.

Dividiremos este módulo en dos, aquí veremos la recolección de información de manera pasiva y en el próximo módulo la activa. Esta separación se debe a que en la recolección pasiva buscamos información expuesta a la cual podemos acceder mediante un simple buscador, en cambio, en la recolección activa necesitamos dialogar con los servicios y puertos expuestos para realizar la identificación.

Esquema:

3- Passive information gathering :

3.1 Openweb

3.2 Email Harvesting

3.3 Otros recursos

3.4 Recon-ng

3.1 Openweb

Uno de los primeros pasos recomendables una vez que ya conocemos el nombre de la empresa que debemos analizar, es ingresar a su sitio web para identificar información posiblemente provechosa como mails de contacto, teléfonos, estructura de la compañía si es que está expuesta, hasta el código fuente puede sernos útil.

Una vez que hemos analizado el sitio web de la entidad como primer instancia, podemos recolectar más data utilizando buscadores como herramienta. Veamos entonces la forma de aprovechar las cualidades de por ejemplo google.

Identificando subdominios:

Para descubrir los subdominios de un target podemos realizar el siguiente dork

site:NombreDeDominio -site:DominioRaiz

Identificando archivos:

Para descubrir archivos expuestos a indexación, podemos utilizar el siguiente dork

site:NombreDeDominio -filetype:Extención

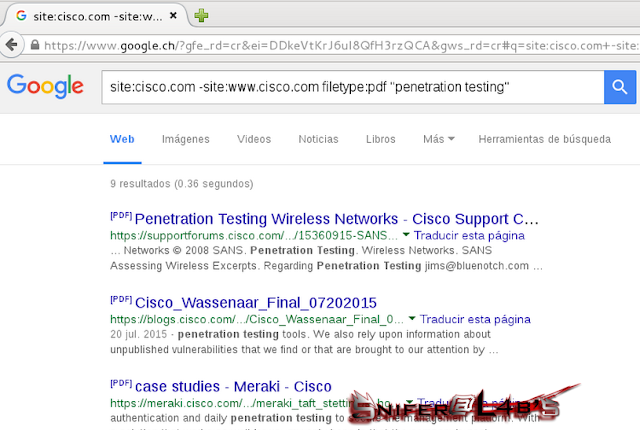

Realicemos una búsqueda específicas, apuntando a no solo a los subdominios, sino también a extensiones y nombres de archivos.

site:NombreDeDominio -site:DominioRaiz -filetype:pdf “NombreDeArchivo”

Además de la información que pueda llegar a tener el archivo descubierto, es importante analizar también los metadatos.

(considero muy importante agregar esta parte ya que no se encuentra en el material de la certificación pwk)

** Metadata análisis:**

En kali tenemos una herramienta llamada metagoolfil que nos puede ser de gran utilidad para encontrar usuarios de dominios, nombres de equipos y personas, sistema operativo, software con el cual realizaron el archivo, entre otros.

Con esta tool podemos analizar un archivo descargado o pasar como parámetros el dominio, la extensión y la cantidad resultados que queramos descargar.

Los dork se pueden utilizar también para identificar equipos como impresoras, webcams, routers que tengan un panel de configuración con acceso web para. Para ésto no solo Google es una gran herramienta, también puede hacerse uso de Shodan, Duckduckgo, etc.

Esto prefiero no mostrarlo, hay mucha información de como hacerlo disponible ya que es complicado reproducirlo en un laboratorio al alcance de todos y no no quiero hacer uso de dispositivos ajenos para ejemplificar.(O si deseas ver, y acceder a informacion de Shodan sigan los post de Snifer que realizo sobre Shodan)

En exploit data base tienen gran cantidad de dorks.

3.2 Email Harvesting

Es una técnica utilizada para el descubrimiento de email expuestos, comprender cómo se conforman los correos del target

Ejemplos:

nombre.apellido = snifer.l4bs@nombrededominio.com

primer letra del nombre más el apellido = sla4bs@nombrededominio.com

Una de las herramientas que posee kali para ésta técnica es theharvester.

Los parámetros para utilizar theharvester son los siguientes

1- Obtengamos los los correos de cisco

harvester -d cisco.com -l 10 -b google > nombre-output.txt

2- Para visualizar el resultado realizamos un cat sobre el archivo.

[](http://1.bp.blogspot.com/-dN9f1xg3mkM/Vh8dKivZUAI/AAAAAAAAAZw/NCTaEEfhIiM/s1600/theHarvesterMails.png)

3- Extra de ésta herramienta, nos resuelve todo lo que esté asociado al nombre de dominio que hemos seteado.

[](http://4.bp.blogspot.com/-YlIJ6Y_YjRo/Vh8hYLYzAsI/AAAAAAAAAZ8/Xnz4B76bZEA/s1600/hostFoundHarvester.png)

**3.3 Otros recursos**

Existen varias herramientas online que nos ayudan a generar y recolectar información muy útil para esta fase. En lugar de estar tirando por consola comandos como whois, nslookup, traceroute, etc podemos utilizar recursos que realizan esta tarea por nosotros con solo facilitarle la url.

**Ejemplos:**

http://centralops.net/co/

[](http://4.bp.blogspot.com/-s6pVsLZF-Yc/Vh8hvAZVQSI/AAAAAAAAAaI/JLxPpI6Jei4/s1600/toolsohters.png)

Incluso verifica si hay puerto abiertos y los servicios que en ellos corren.

http://mxtoolbox.com/

[](http://2.bp.blogspot.com/-Cd6WV2x1VmQ/Vh8hvL263fI/AAAAAAAAAaM/iP_vIJbvmDE/s1600/mxtoolbox.png)

Super completo, analiza desde un reverse dns hasta certificados ssl.

**3.3 Recon-ng**

Esta es una poderosa herramienta desarrollada en python, de manera modular que nos provee de un entorno para realizar reconocimientos basado en web.

Su modo de uso es muy similar a la de metasploit. Veamos algunos ejemplos.

[](http://4.bp.blogspot.com/-1bv3_8J75Xw/Vh8iZLynLdI/AAAAAAAAAaY/GokzV8DjWEE/s1600/recon.png)

Aquí usamos el módulo de reconocimiento para identificar posibles xss que han sido reportados.

Para sacarle el mayor provecho posible a ésta herramienta en conocer cada módulo con show modules

[](http://3.bp.blogspot.com/-uP2pPkKC1us/Vh8iwjI58QI/AAAAAAAAAag/UR9uASKxXu8/s1600/shown%2Bmodules.png)

Conocer las opciones de configuración con show options

[](http://3.bp.blogspot.com/-nUdEarNXDUg/Vh8jc6xbBwI/AAAAAAAAAas/xfhMcq_Pn8c/s1600/showOoptions.png)

**Ejercicios propuesto:**

Como todo va de la mano, sería interesante que para éste módulo realicen la mayor recolección posible de información del sitio [megacorpone](http://www.megacorpone.com/) ya que en los post sucesivos realizaremos tareas sobre ésta web puesto a disposición por offensive security.

Como siempre, cualquier duda o consulta, estamos por aquí.

**Regards,**

**@[balderramaeric](https://twitter.com/BalderramaEric)**