En esta segunda entrega de Hacking 101 abordaremos el tema de Banner Grabbing en el cual conoceremos el concepto y como realizar este banner grabbing.

Que es el Banner Grabbing

Es la obtención de información del servidor de los servicios que estan corriendo en el mismo, hasta llegando a obtener la versión del mismo de esta manera se tiene datos sensibles muchas veces (Software que esta en producción y cuenta con vulnerabilidades) que permiten en un proceso de pentesting o ataque web llegar a realizar el reconocimiento y si viene de la no del Fingerprinting que lo veremos en otro Hacking 101 a mas detalle.

A continuación veremos algunas herramientas para realizar el banner grabbing, primero lo veremos a una aplicacion Web con el Navegador ademas de hacer el proceso de forma manual y automatizandola con el fin de identificar la tecnologia del sitio.

Lo primero que muchas veces no se hace y entra al arco del triunfo es que en el codigo fuente dejan la versión del CMS, Datos que se encuentran expuestos como en este ejemplo vemos uno referente a SMF con solo ver el código fuente, en el navegador en otras ocasiones se visualiza mas allá.

Como andamos en el punto que muchas veces somos flojos o queremos algo mas rápido tenemos a mano el plugin Wappalizer que lo pueden tener en Firefox o Chrome para que cuando ingresen a un sitio puedan identificar con un simple click la tecnologia que maneja, aquí un breve ejemplo de lo mencionado.

Atentos con esto ya que existe formas de saltar este banner grabbing con herramientas automatizadas aun mas con una que lee los datos como Wappalizer.

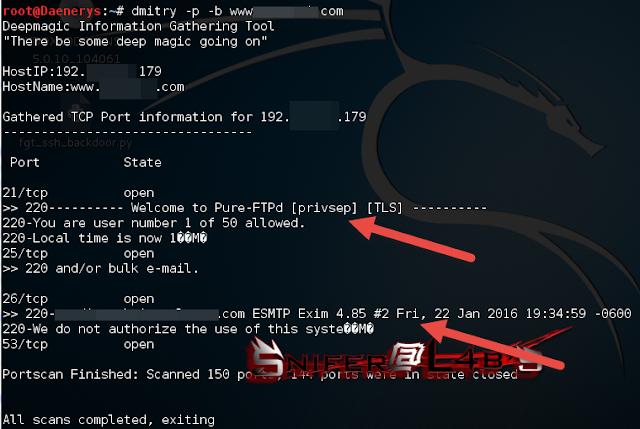

A continuación vemos dos herramientas que se encuentran en Kali Linux la primera es Dmitry que nos permite obtener el listado de puertos y el banner de los mismos.

No podria faltar la herramienta mas conocida NMAP la cual permite con la bandera de -T4 (El porque borre el T4 esta en los comentarios ;) me culpa!) -sV Version Scan o escaneo de versión, como lo quieran conocer al mismo modo pueden tambien probar con -A que cumple que funcion tiene, identificar los puertos y ademas la versión de este modo obtenemos el banner Grabbing. Ademas como comentario que NMAP cuenta con un NSE que nos permite obtener los banners y lo hace mas simple el trabajo.

Cabe aclarar que en esta entrada solo estamos mostrando algunos ejemplos de herramientas que nos ayudan y permiten identificar, del mismo modo es posible viendo las cabeceras de una petición pero para no complicar prefiero ver de esta manera el concepto, ademas comentarles que esta semana se viene una serie nueva que sera de 1 a 2 veces por semana de herramientas de Hacking y Seguridad Informatica.

Espero les agrade y cualquier duda o comentario realizenla.

Regards,

Snifer