Esta primera entrada viendo el material de CEH vNINE lo que haremos será dar un vistazo a la seguridad de la información en la red, por lo cual conoceremos diferentes puntos a considerar y el porque es tan importante cabe resaltar para evitar cualquier ataque en la entrada de ayer de cambios explico el porque de esta serie.

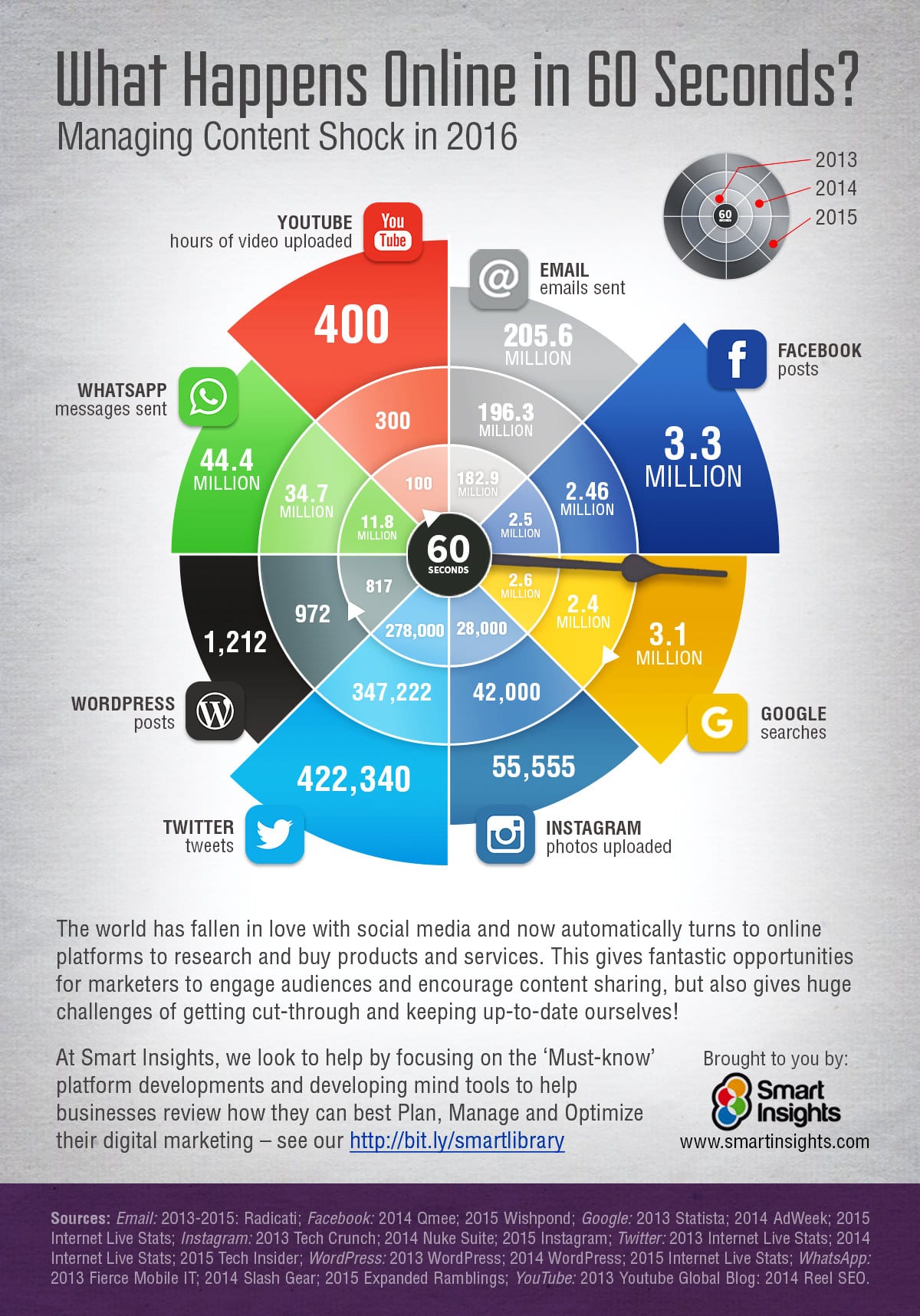

Lo primero alguna vez pensaros que es lo que sucede en 60 segundos un minuto en INTERNET? en la siguiente infografia nos brinda una referencia la cantidad de horas de video que son subidas, los wasapes que son enviados, posts en Facebook, Busquedas en Google, envio de correos electrónicos, tweets realizados, fotos que son subidas y la cantidad de post que son realizados en Wordpress.

Tenemos que considerar que esta es sola una referencia aproximada ya que si revisan otras infografias tendran datos adicionales o en su defecto no coincidiran pero para darnos una idea de lo que sucede en INTERNET nos sirve este dato sin considerar otros valores o sitios que no se encuentren referenciados.

Ahora viendo la cantidad de datos que se manejan podemos imagina la cantidad de ataques que se dan a paginas web, la cantidad de información que obtienen en cada ataque y me refiero a Contraseñas, Nombres, Documentación, para dar una referencia en la siguiente captura se ve la cantidad de cuentas de diferentes servicios que fueron pwned! el sitio que recopila es haveibeenpwned ademas de permitir identificar si alguna de nuestras cuentas fue expuesta.

Pero estos ataques no solo se dan a sitios web tambien va contra las tiendas de aplicaciones de dispositivos Móviles solo mencionando a Google Play que se le pasaba hace no mucho por el arco del triunfo realizar un análisis mas exquisito de las aplicaciones ni comentarles que lo mismo le paso a Apple Store que no se queda fuera.

Tambien llega a ser objetivos de ciber ataques, las entidades financieras se preguntaran porque medio y es por Phishing basta que miren y observen en Phishtank algunos registros.

Malware

Otro punto a considerar es la cantidad de malware ya que por este medio se realiza gran parte de los ataques, como tambien los secuestros si les hablo de los Ransomware que tenemos a montones, esta técnica es una nueva o quizas antigua por decirlo así pero es la que esta siendo usada una mayor cantidad de veces.

Otro tipo de ataques que se dan son por medio de vulnerabilidades en los navegadores, programas y software de los sistemas operativos, mayormente los objetivos llegan a ser como primer objetivo el personal para llegar a escalar privilegios y atacar de una manera mas objetiva.

Y como era de esperarse el malware paso a los dispositivos móviles y en esta infografia que encontre se muestra la evolución hasta el 2014.

Elementos de la seguridad de la Información

Este punto es lo que el otro dia tuve un intercambio en el post de Cifrado o Criptografia el cual hable sobre la trinidad de la seguridad informática, y en esta oportunidad veremos el resto que complementan.

- Confidencialidad.

- Integridad.

- Disponibilidad.

- Autenticidad.

- No repudio.

Adicional a ello tenemos las métricas que definen el nivel de seguridad de un sistema lo cual esta definido por:

- Funcionalidad.

- Seguridad.

- Usabilidad.

En esta primer entrada de CEH dimos un breve paso por la seguridad de la información en la proxima entrega estaremos mas a mano con lo que son los ataques, fases de un pentesting o como le llaman ellos fases del Hacking, lo Skills necesarios y mas cositas que iremos viendo, espero les agrade esta serie que iremos viendo 2 por semana.

Regards,

Snifer