Hola a todos, en esta nueva entrada de Hacking 101 aprenderemos a identificar subdominios, con algunas herramientas como tambien para que nos puede llegar a servir esta identificación de subdominios en un proceso de auditoria o simple y pura validación de que no exista algun tipo de fuga de información por subdominios no autorizados.

Las herramientas que veremos en esta entrada seran las siguientes:

1. Subrute

dnsenum

dnsmap

Waldo

5. sublist3r

El diccionario que veran referenciado como common.txt tiene el siguiente contenido, este es unicamente de ejemplo

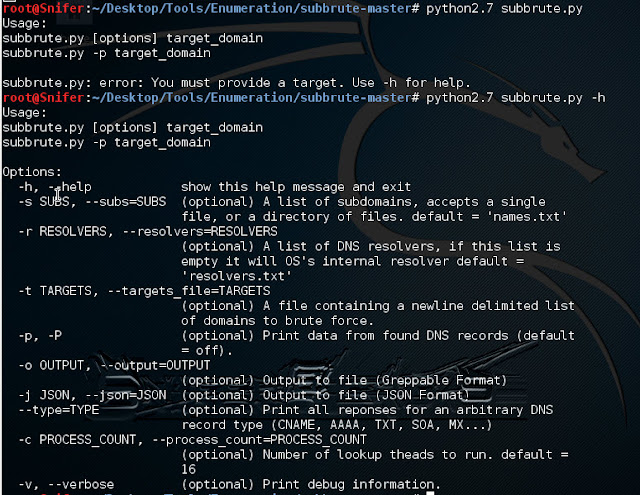

Subrute

Esta herramienta se encuentra desarrolada en Python no esta disponible en Kali, por si alguno se pregunta lo que deberan de hacer es descargarla cumplir las dependencias para luego hacer uso de ella, como casi todas las herramientas se encuentran con su README en donde se explica el uso y como instalar todas las dependencias faltantes.

Repositorio en Github: Subbrute

Una vez que tengan las dependencias instaladas ejecutan la aplicacion y tienen el siguiente resultado, si agregar -h recien tienen todas las banderas para trabajar como ven es posible hacer uso de un diccionario con el -s common.txt que llega a ser el diccionario de subdominios, y con la -t en el caso de contar con varios objetivos que se encuentren en un listado, ahora es posible exportar todo con el -o pero vamos que tienes que probar para entender la herramienta.

El uso de la herramienta viendo lo anterior es subrute dominio y como observan comienza a devolvernos en esta sin necesidad de agregar ninguna variable adicional.

Algo que me agrada bastante es la opcion de realizar el testing a un multidominio como vemos en la siguiente captura, nos hara las consultas a ambos, pero recomiendo que lo realizen en un txt con -t y manden a que realize uno a uno.

Como veran la herramienta cuenta con mas opciones que les invito a que prueben y vean que mas puede hacer.

La otra herramienta que veremos es dnsenum, comenzamos…

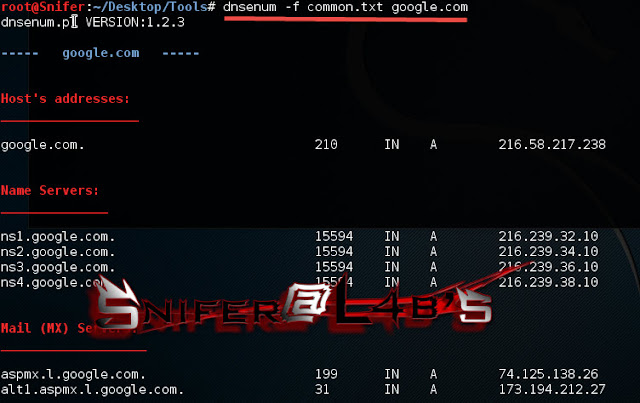

Dnsenum

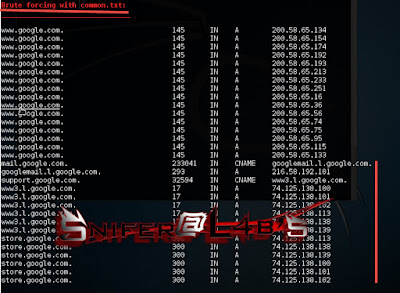

Esta herramienta se encuentra disponible en Kali, lo que hace es realizar un reconocimiento a los DNS identificar cual es el mailbox si es vulnerable a Transferencia de Zona y lo que menos se usa es la identificación de Subdominios por lo cual el uso para esta identificacion es dnsenum dominio -f diccionario.txt ya que con el mandaremos a que realize la identificacion de los subdominios, por cierto cuando ejecuten solo dsenum les devolvera todas las variables y configuraciones necesarias.

El resultado que se tendra es el siguiente, otra alternativa a las que estamos viendo en la entrada.

Veran que el uso de esta herramienta es mas simple y directa ademas de darnos informacion adicional pero como el objetivo de este post es ver las diferentes opciones que tenemos para identificar subdominios.

Waldo

Esta herramienta lo vimos en una entrada en el Blog, en el cual la presentamos de manera solitaria, la instalacion es bastante facil y simple

El uso es simple y directo una vez que lo bajen del repositorio hacen correr la herramienta con los parámetros respectivos ademas de contar con su help por defecto al ejecutar la herramienta y verán la magia que hace, un punto que no deben de dar por alto es que de manera automática genera un fichero log con las peticiones que realiza, como se observa en la siguiente captura.

Instalación de la herramienta y repositorio

Sublister

La herramienta Sublist3r esta realizada en Python y cuyo objetivo es la enumeración de subdominios esta herramienta pueden instalarla su distribucion favorita y si no esta la instalación es simple y fácil que lo veremos a continuación.

Instalación

1. Accede al Github de Sublist3r.

2. Clonan el repositorio.

3. Satisfacen las dependencias de la herramienta.

4. Y listo…..

Una notación mas se encuentra desarrollada en Python2.7 por si acaso.

La forma de ejecutar la herramienta es de la manera normal y tradicional python sublist3r.py y tendremos la siguiente pantalla

El uso de la herramienta como de la mayoria es bastante facil, solo tenemos que buscar la ayuda con la bandera -h en el cual tenemos la opción de -d dominio, -b fuerza bruta, -v para que sea en modo verbose, nos mueste todo lo que vaya realizando y el menos o mas importante -o nos permite volcar los resultados en un fichero.

Veran que devuleve el resultado de una manera muy amigable tenemos otra herramienta con la cual probar, y como ven en esta entrada vimos algunas herramientas que pueden servirnos para identificar subdominios de un dominio, no se olviden que tambien pueden usar Google, Duckduckgo, bing y demas buscadores, esto es una opcion extra que tenemos para realizar un trabajo adecuado.

Espero les agrade