Vimos en la entrada de Pentesting con Metasploit: Workspaces y Escaneo de Puertos con db_nmap & nmap en el cual vimos como usar db_map el cual es como un wrapper del comando nmap por mencionarlo asi ya que con el mismo es posible realizar el barrido como si trabajaramos con NMAP.

En esta entrada lo que veremos es la interacción de Metasploit con NMAP importando los resultados que se obtengan con un escaneo previamente realizado, ademas del como hacer uso del tipo de escaneo IDLE el cual veremos un poco de su origen y conceptos generales del mismo.

Importando datos de NMAP

Ya dicho lo indicado, procederemos a realizar un barrido con NMAP aun segmento de red según las banderas que usemos regularmente en el siguiente ejemplo realizaremos un barrido con la bandera -sS y un -Pn adicional a ello guardaremos el resultado con la bandera -oX por lo tanto si tienes dudas o quieres aprender mas de NMAP tenemos en el blog algunas entradas click aqui para verlas.

snifer@root # nmap -Pn -sS -oX SniferL4bs 192.168.10.1/24

Obtendremos un fichero XML generado con el nombre de SniferL4bs si llegamos a visualizar tendremos el siguiente resultado el cual muestro a continuacion pero el mismo es parcial si no se extendería demasiado.

Antes de todo, para que puedan seguir correctamente esta entrada y lo tomen en cuenta deben de configurar y tenerlo debidamente funcionando metasploit para ello les pido que se dirijan a la entrada de Pentesting con Metasploit: Workspaces en el cual en la primera parte se tiene la configuración y seteo previo.

Una vez configurado y validado que funciona todo bien procedemos a generar nuestro propio workspaces e importamos el resultado de nuestro barrido anterior con el comando.

msf > db\_import NOMBRE\_FICHERO.xml

El resultado que nos dara es el siguiente:

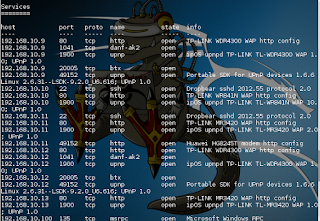

Ahora visualizamos los equipos con el comando hosts, y listamos tambien servicios con services lo mismo que hicimos en la entrada anterior de Workspaces y db_map.

Con esto ya vemos que es posible importar los resultados de un barrido con NMAP para usarlos desde Metasploit, lo cual veremos esta semana e iremos aprendiendo mas del potencial de este framework.

IDLE Scan desde Metasploit.

Este tipo de escaneo que es conocido como zombie ya que usamos un equipo de la red interna y a travez de el realizamos el barrido con el fin de saltar la proteccion perimetral implementada por protecciones perimetrales como ser un Firewall, en esta entrada consideraremos lo básico del escaneo, y para cultura general la misma fue implementada en 1998 por Salvatore antirez Sanfilippo, el cual fue el que descubrio este tipo de barrido.

En la siguiente captura se visualiza como trabaja esta técnica, consideramos lo siguiente para entender el barrido es identificar el IPID enviándole un paquete SYN+ACK, con objeto de que éste nos devuelva el paquete RST correspondiente, ya considerando que tenemos ello nos permite usar este equipo y a travez de el realizar el barrido de puertos usándolo como Zombie.

En metasploit contamos con un auxiliar el cual realizar el cual realiza el barrido para identificar este IPID, el mismo es ipdseq.

msf >use auxiliary/scanner/id/ipdseq

Una vez llegamos a tener resultados no indica cuales tiene habilitado , en este caso no me dio ningun resultado debido a que ando en el Hostal y no me salio ningun resultado pero debe de darte el resultado indicando cual cuenta con ello con el siguiente mensaje.

\[\*\] 192.168.10.243 IPID sequence class: Incremental!

Ya posterior a ello y teniendo la dirección IP del ZOMBIE por mencionarlo asi, procedemos a usar nmap desde metasploit, con el siguiente comando y notarán la diferencia que tenemos ya que un puerto que estaba antes filtrado ahora nos dará como abierto.

msf auxiliary(ipidseq) >nmap -PN -sI 192.168.10.243 192.168.10.100

\[\*\] exec: nmap -PN -sI 192.168.1.243 192.168.10.100

Idle scan using zombie 192.168.10.243 (192.168.10.243:80); Class: Incremental

Interesting ports on 192.168.10.100:

Ya con ello tenemos los resultados respectivos, es cierto que esta entrada sale en Martes espero comprendan que al viajar estuve cansado y me fui directo al sobre, espero les agrade esta entrada y si existe algun error no duden en lanzarlo para corregir.

Regards,

Snifer