La primera máquina vulnerable del año que me pongo a toquetear y la elegida fue PRIMER, pero como ven en el título del post es la PARTE I, debido a que toca leer con entendimiento los datos que se obtienen en la miniShell de la web como verán solo logre acceder con un usuario, una máquina que sin duda tiene su grado de complejidad y aprendizaje además que ese Login se resistio a un SQLi espero en la segunda parte lograr romper por ese lado ya que en la misma descripción del reto nos menciona que no debemos de salir de dicho lado.

Cabe resaltar que no realice una fuerza bruta al SSH, ya que considerando que si se logra obtener el acceso ya podriamos ver cual es el siguiente enlace para llegar, por lo tanto considerando esto iniciamos con la entrada.

Lo primero que se realiza como siempre es proceder con el barrido de nuevos equipos en el segmento de red en este caso hice uso de NetDiscover.

root@snifer: netdiscover -i eth0 -r 10.0.0.1/24

Teniendo identificado el objetivo en este caso la ip 13 ya que antes de iniciar el equipo vi cuales estaban en la red, ojo que tambien puede servirnos como referencia la MAC-VENDOR para identificar si existe algun rarito, en este caso se mando a ejecutar nmap con las banderas -sV -T4.

root@snifer: nmap -sV -T4 10.0.0.13

El resultado del barrido es el siguiente teniendo 3 puertos que soon 22 SSH, 80 Apache, y 111 rpcbind, ademas de la MAC que nos indica que esta virtualizado por lo tanto este es el objetivo.

Ahora tenemos que proceder a realizar el análisis del servicio que se encuentra en el puerto 80, en el cual vemos que nos da un index.html con información y en la parte inferior un formulario que nos pide usuario y contraseña.

Despues de identificar el equipo hice uso de BurpSuite la herramienta que la considere en análisis Web como indispensable que por cierto para saber como realizar lo que mencionare a continuación puede ir a la Guia NO Oficial de BurpSuite.

Una vez teniendolo configurado, procedi a realizar la intercepción de la primera petición y seguido de ello ejecutar el crawler, tras un momento identifico el fichero robots.txt en el cual se encontraba la url de referencia que se ve en la siguiente captura.

User-agent: \*

Disallow: /4\_8f14e45fceea167a5a36dedd4bea2543

Ya ingresando al mismo tenemos como recepción la siguiente imagen.

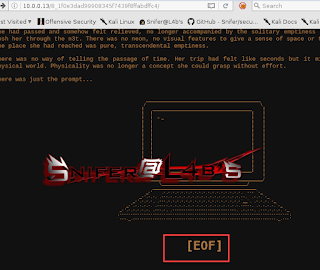

Si notan en la referencia de BurpSuite la única por cierto, se tiene en el EOF una url que comienza con 4_VALOR y conforme vamos entrando a uno u otro tenemos diferentes respuestas a continuación las capturas de los mismos.

Al llegar a este ultimo solo tenemos el texto y más nada…

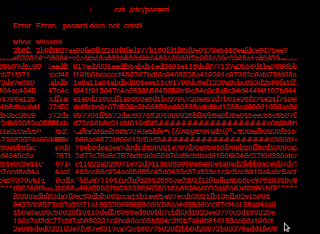

Asi que en esta etapa estuve estancado por aproximadamente 1 hora pensando que ajos es, tras un rato y ver los resultados, que me devolvia las páginas note que los datos que me devuelve son Hashes verificando note que son sha1 pero tras ir viendo las URL!!! son MD5 por lo tanto era Valor_MD5.

En este punto me toco darme cuenta por los 3 primeros para ver la secuencia con la cual se generaba el valor del md5 a que numero pertenecia, llegando a obtener el resutlado esperado. 8_MD5(19).

Una vez que ingresamos al link de EOF tenemos el siguiente prompt, terminal.

Tras ir probando con ifconfig, y demás se me ocurrio mandar un help el cual me da todos los comandos que tenemos disponibles como se ve a continuación.

Al mandar un ps nos brinda los 3 procesos activos uno el que creamos nosotros al mandar el comando ps con el usuario nieve y dos procesos root.

Viendo los comandos hice uso del comando whoami para ver con que usuario estabamos ejecutando ya que segun el ps tenemos a nieve. Se ve totalmente borroso asi que wtf? ahora que hago?

Aqui es el punto donde ando por decirlo estancado ya que procedi a ejecutar primero un ncrack contra el servicio SSH, obteniendo un diccionario de usuarios en base al ps.

Y la ejecución del mismo como se observa a continuación.

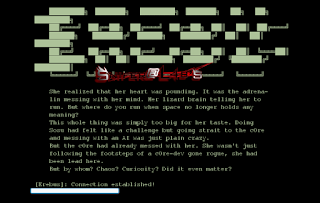

Pero…. Se tiene una observación según los datos que nos brinda la descripción no debemos de salir del navegador y hacer uso de cifrado? pero lo unico que estuvimos usando por decirlo así fue para identificar las páginas y el md5 de los valores para acceder, asi que me puse a hacer uso del comando ls como se muestra a continuación, nos dirigimos con el comando ls al directorio /usr que es el que tenemos disponible.

Se llego a identificar a 5 diferentes directorios de usuarios por decirlo así, como se ve en la captura realice el relevamiento de cada uno de ellos y existen dos que me llamaron bastante la atención willis y falken revisando los ficheros que tenemos se logro acceder por medio del comando connect como se tiene en la siguiente captura.

Pero, tras llegar a ello me estanque por lo cual, en la segunda parte a ser realizada se explicara como se obtuvo el acceso a esta primera conección y ademas de especificar con detalle el escalamiento completo, no considere como válido el ataque por SSH por el enunciado de la máquina. Espero les agrade esta entrada y vamos a seguir tratando de romper.

Máquina Vulnerable Primer

《Haz de tu vida un sueño, y de tu sueño una realidad.》- Antoine De Saint Exupéry.

Regards,

Snifer