Wmap es un plugin que forma parte de Metasploit el cual nos permite realizar un análisis de vulnerabilidades web desde Metasploit haciendo uso de los auxiliares y módulos del mismo siendo este simple, en esta entrada veremos como trabajar con ella permitiendonos acelerar un poco el análisis salvaguardando algunos detalles que veremos al finalizar la entrada.

Primeros pasos con wmap

Una vez se ingresa a la terminal de Metasploit cargamos wmap con el siguiente comando:

msf> load\_ wmap

Obtendremos el mensaje Successfully loaded plugin: wmap como se ve a continuación.

Contamos con diferentes opciones las cuales son:

msf > wmap\_modules #Lista todos los módulos que son usados con wmap.

msf > wmap\_sites #Nos permite cargar, eliminar sitios a escanear.

msf > wmap\_targets #Nos brinda la opcion de seleccionar un objetivo y listarlos.

A continuación veremos de cada uno de los comandos mencionados con anterioridad, en cada uno de ellos tenemos a disposición la ayuda con el comando -h.

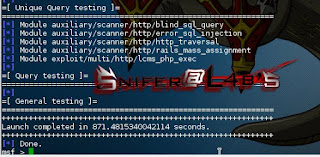

El primero que llegamos a visualizar y nos brinda una información amplia y para mi la más importante es wmap_modules al indicar la variable -l nos lista todos los módulos de Metasploit en este caso auxiliares y un exploit lo cual se ve en la siguiente captura, les recuerdo que pueden dar click para ver con una mayor amplitud la imagen.

Adicionar un sitio para analizar

Como lo mencionamos con anterioridad con la bandera -h obtenemos la ayuda de cada uno de lso comandos de wmap por lo cual hasta que se interiorizen con el mismo no esta demás consultar regularmente.

Tienen que considerar y tener mucho cuidado de inicializar y realizar la conectividad con postgressql, es decir inicializar el servicios de Postgresql para que este debidamente conectado Metasploit y nos permita trabajar, el error que se tiene es el siguiente pueden ver que al agregar una IP, Dirección URL nos brinda el error Unable to create site.

Teniendo en cuenta el punto anterior que fue mencionado, el comando a agregar como nos muestra la ayuda es el siguiente:

msf > wmap\_sites -a http://102.168.56.101

Con ello llegamos a agregar de manera satisfactoria considerando que con -l tenemos el ID de nuestros objetivos que tengamos adicionados en el mismo.

Definiendo un Objetivo

En este caso el ID asignado es el 0 por no decir el primero, el siguiente comando a usar, ejecutar es wmap_targets con el cual llegamos a definir el objetivo con la variable -d y el ID de nuestro objetivo.

msf > wmap\_targets -d 0

Asi que lo visualizamos con -l el Objetivo configurado el cual nos muestra una tabla sensilla con detalles adicionales como ser el puerto y si se encuentra por SSL ademas de un PATH en este caso por defecto / con ello podemos direccionar especificamente a misitio.com**/sitiotemporal** por ejemplo.

Ya contando con el objetivo definido, procedemos a ejecutar pero aqui viene un detalle a considerar el cual es los perfiles que cuando lanzamos wmap_run -h tenemos dicha opción disponible wmap_run -e /path/to/profile a lo cual uno se llega a preguntar como defino dichos perfiles, o como configuro un perfil el mismo se encuentra en el siguiente directorio

UBICACION DE METASPLOIT/data/wmap/wmap\_sample\_profile.txt

En el mismo se tiene los plugins módulos a ejecutar en este caso te dejo a ti para que vayas probando y revisar que hacer, en lo personal lo considero importante este punto porque nos permite configurar y ver distintos modos de barrido siendo una agresivo o simplemente de reconocimiento.

Ejecución de Escaneo

Ejecutamos el escaneo con la variable -e como vemos a continuación a la par comparto los resultados de la misma.

msf > wmap\_run -e

En este caso el objetivo es PRIMER por lo consiguiente tenemos algunos resultados.

Al finalizar el escaneo nos muestra el tiempo que demoro y como mensaje DONE. En este punto ya tenemos el escaneo realizado permitiendo ya tratar con las vulnerabilidades que se hayan identificado o simplemente proceder a explotar de ser necesario.

A continuació veremos dos comandos que son notes y wmap_vulns los cuales nos permiten ver las vulnerabilidades identificadas.

“Cuéntame y olvido. Enséñame y recuerdo. Involúcrame y aprendo.” -Benjamin Franklin

Espero sea de su interes esta serie de entradas si tienen alguna duda esper sus comentarios o bien algun tema a tratar.

Regards,

Snifer