Hoy conoceremos el uso de Metasploit con Nessus el escaner de Vulnerabilidades cabe resaltar que este no es el unico que puede ser usado, ya que de la misma manera es posible importar datos desde Nexpose.

Por lo tanto para este ejemplo lo que realizaremos, es crear un workspace nuestro entorno de trabajo como vimos previamente en la entrada de Trabajando con Workspace de Metasploit, por lo tanto pueden llegar a ver dicha entrada para conocer mas de ello, se tiene que considerar que previamente tenemos que estar en la consola de metasploit.

msf > workspace -a Nessus

msf> workpspace

Cabe resaltar que el formato del escaneo a ser exportado desde Nessus tiene que ser .nessus o en su defecto .nexpose como se muestra en la siguiente captura.

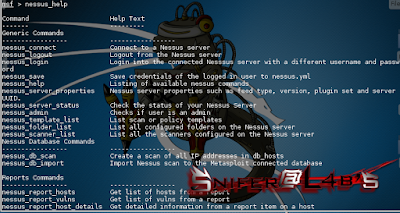

Para que lleguemos a trabajar debidamente con Metasploit y Nessus se debe hacer uso del plugin del mismo Nessus, el cual es con el siguiente comando, y se ve el resultado en la captura respectiva.

msf > load nessus

Despues de cargar el plugin de nessus en metasploit, es posible ejecutar el comando nessus_help

msf > nessus\_help

De ello tenemos varios comandos, los cuales nos permiten interactuar con Nessus una vez que se realiza la coneccion recomiendo que usen el comando nessus_save para almacenar los credenciales en un yml, en la presente entrada veremos algunos comandos cabe resaltar que no llegaran a ser en su totalidad por lo tanto les recomiendo que procedan a revisar y probar cada una de ellas.

Conectando e Importando Datos de Nessus

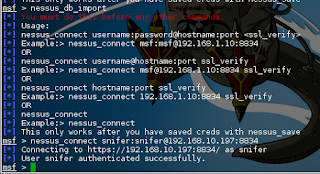

Si ejecutamos el comando nessus_db_import, nos indica que debemos de ejecutar previamente otro comando, le cual es realizar la conección con Nessus que es lo primero que se debe realizar.

msf> nessus\_db\_import

Por lo tanto nos muestra 4 diferentes opciones en mi caso lo que haremos es user:password@host:Puerto. en este caso el usuario y contraseña llegan a ser snifer.

msf > nessus\_connect snifer:snifer@192.168.10.198:8834

El siguiente comando a ejecutar es db_import el cual nos permite importar el reporte generado previamente en este caso como lo hicimos en Fichero.nessus, y como ven procede a importar debidamente llegando a visualizar la IP del objetivo.

msf > db\_import /root/Desktop/Fichero.nessus

Si mostramos todos los hosts que se encuentren disponibles tenemos el mismo que se muestra respectivamente como se ve a continuación, nuevamente si desean ver mas alla en entradas anteriores tenemos el uso de dichos comandos.

Políticas y Ejecución de Escaneo

Como saben en Nessus contamos con politicas las cuales son configuraciones para realizar un escaneo, permitiéndonos configurar en diferentes perfiles de escaneo sean agresivos, o simplemente un barrido de puertos UDP, segun la necesidad que se vea del mismo, el comando para listar todas las políticas.

msf > nessus\_policy\_list

Vemos que tenemos una política, la cual tiene el ID 20 y esta con el nombre Basic Scan además de Policy UUID.

Entonces si contamos con dicha politica, procederemos a usar el comando nessus_scan_new si lo llegamos a ejecutar obtendremos los parámetros que necesitamos los cuales son UUID - Nombre de Escaneo e IP

msf > nessus\_scan\_new \[UUID Politica\] \[Nombre\] \[Direccion IP\]

Una vez se ejecute vemos que nos da un Scan ID, además de contar con Scanner ID y la Política, Objetivo y el titula del escaneo o el que programo.

Si ejecutamos nuevamente nessus_scan_list llegamos a tener todos los escaneos en sus diferentes estados sean Completado, en Ejecución o sin ejecutar con el valor empty.

msf > nessus\_scan\_list

Entonces iniciamos el escaneo con el comando nessus_scan_launch y procederemos a ejecutar dicho escaneo.

Un detalle a tomar en cuenta es que si usamos hosts vulns nos devuelve los equipos mas las vulnerabilidades que tenemos en unas próximas entradas ya sean por medio de escritos o en video se tendra un pentesting “completo” desde metasploit.

Reporte de Escaneo

En este caso para visualizar un reporte del escaneo importado o en su defecto de un escaneo realizado es posible realizarlo con el comando nessus_report_hosts Numero

Quizás se dejo algún comando sin mencionar pero no duden en comentar o indicar.

“La vida es aquello que te va sucediendo mientras estás ocupado haciendo otros planes“- John Lennon

Regards,

Snifer