Hace como 3 años se tuvo la entrada de Fortificando NMAP con VulnScan y hoy primer día del 2018, seguimos energizando a NMAP en colaboración directa con Vulners el cual es una base de datos de Vulnerabilidades y Scanner.

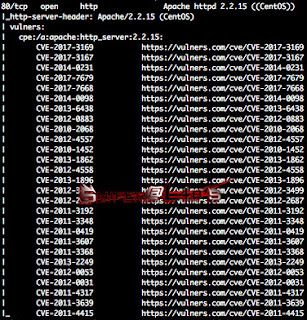

Lo que hace este NSE (Nmap Script Engine) es el de consultar a Vulners acerca de las vulnerabilidades, que afecta a la versión del puerto identificado, es decir si realizamos un análisis de puertos a un HOST y este tiene unicamente el puerto 80 que esta corriendo un Apache 2.2.15 tendremos en el resultado las vulnerabilidades que afectan a dicha versión, vale aclarar que esto puede ser un potencial falso positivo, ya que el servidor puede estar con dichas modificaciones de las versiones al intento, pero este proceso nos ayuda a identificar potenciales vulnerabilidades del activo, a continuación un ejemplo de lo mencionado.

Instalación del NSE Vulners

Pasamos a describir la instalación del NSE para ello es necesario ubicar donde esta nmap esto podemos hacerlo con locate o whereis.

Snifer@Labs:# whereis nmap

nmap: /usr/bin/nmap /usr/share/nmap /usr/share/man/man1/nmap.1.gz

La ubicación es en /usr/share/nmap y accedemos a la carpeta scripts.

El siguiente paso ya estando en el directorio scripts descargamos el vulners.nse, esto pueden hacerlo de manera gráfica o con un wget en la terminal paso el comando a continuación

Snifer@Labs:/usr/share/nmap/scripts# wget https://raw.githubusercontent.com/vulnersCom/nmap-vulners/master/vulners.nse

Se tendría el siguiente resultado.

Para un conocimiento general las librerias de nmap que necesita para el funcionamiento son las siguientes:

http

json

string

Ejecución de Vulners

Para la ejecución del NSE tenemos que agregar la bandera -scripts vulners con -sV que la funcionalidad es determinar el servicio y la versión que se encuentra

Snifer@Labs:# nmap -sV --script DOMINIO/IP

A ello podemos agregar un no ping, o bien fragmentar para eludir algún WAF pero siempre considerando que -sV tiene que estar como bandera, ahora el resultando de un escaneo es el siguiente.

Se tiene a continuación el repositorio en Github por si quieren seguirlo ;).

Además del enlace de la serie de entradas de Pentesting con Nmap aquí.

Mis mayores éxitos fueron producto de decisiones que tomé cuando dejé de pensar e hice sencillamente lo que me parecía correcto. #Kvothe

Regards,

Snifer