Empezamos una pequeña serie de entradas relacionadas al mundo de las radio frequencias donde estaré compartiendo lo que vaya aprendiendo en este camino, vale aclarar que estoy dando mis primeros pinos más a fondo con esta tecnología ya que durante el año estuve haciendo algunas travesuras y es posible que me equivoque en algunas referencias, por lo tanto si puedes ayudar y corregir esta todo bienvenido.

Este pequeño gadget lo tengo desde el mes de Febrero, cuando lo compartí por twitter y desde entonces llovió bastante.

Radio Frequency IDentification Tool - RFID

Creo que fue ese punto de ir procrastinando y dejando en las tareas de pendientes la realización de una entrada y comenzar a usarlo, ya que previamente ya di mis primeros pinos con la instalación y conociendo los comandos de la Proxmark.

La Proxmark, contando con dos versiones la oficial y versión china, Proxmark3 y Proxmark 3 Easy, la por lo que leí y estuve trabajando en lo poco, no existe una diferencia más que la monetaria en costes entre ambos dispositivos.

También contamos con herramientas para los dispositivos móviles que dedicaremos una entrada para abordar los mismos.

Espero pronto tener otro tipo de hardware dedicado para estos procesos y mas específicos, como el Camaleón que tiene otras funcionalidades mas específicas.

Compilación

Primero realizamos la clonación del repositorio con el siguiente comando.

| |

En el github del repositorio contamos con diferentes guías para la realización de la compilación.

La compilación la realizamos de esta manera.

| |

En el caso de usar el repositorio de Iceman tenemos que tener mucho cuidado, al utilizar la versión china debemos de compilar con la flag PLATFORM=PM3OTHER en la documentación se explica todo el proceso que debemos de realizar como siempre lo digo leer la documentación.

Parámetros avanzados de Compilación

Después de un momento tendremos el resultado de la compilación se debe de conectar la proxmark en el equipo y proceder con la instalación del Firmware.

Instalación

Después de un momento tendremos el resultado de la compilación se debe de conectar la proxmark en el equipo y

Snifer@L4bs:$ pm3-flash-all

En caso de tener algún problema el proceso debemos de realizarlo de manera manual, y no se olviden presionar el botón del lado derecho.

Snifer@L4bs:$ flasher /dev/ttyACM0 -b bootrom/obj/bootrom.elf armsrc/obj/fullimage.elf

Después de realizarlo podemos verificar la funcionalidad de la proxmark e interacción con el cliente.

Snifer@L4bs:$ proxmark3 /dev/ttyACM0

Si todo marcho bien, tenemos el siguiente resultado.

Para conocer mas sobre el fork realizado por iceman pueden visitar los siguientes enlaces, el cual tiene y brinda mas opciones a la proxmark.

Tipos de Frecuencias

Antes de todo necesitamos conocer que existen 2 principales frecuencias para trabajar con RFID Low Frequency y High Frequency, sin dejar de lado las UHF Ultra High Frequency que durante estas entradas no abordaremos.

LF, Low Frequency (125 – 140 KHz)

- Rango de lectura corto

- Velocidad de lectura lenta.

HF, High Frequency (13,56 MHz)

Un pequeño incremento del rango de lectura siendo casi de 1 metro.

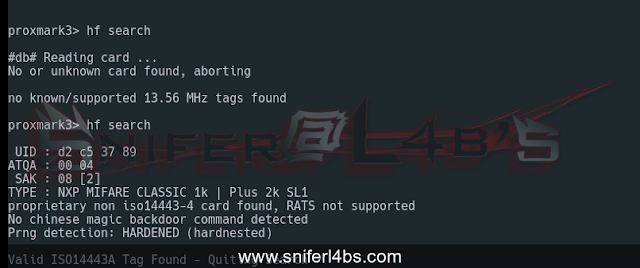

Al ejecutar hf search o _lf search _identificaremos cual es la frecuencia con la que trabaja la tarjeta.

Tipos de tarjetas

En este pequeño apartado veremos los tipos de tarjeta que existen además de conocer un nuevo término el Chinese Magic Backdoor.

- UID: Primera Generación (Chinese Magic Backdoor). Esta nos permite modificar y cambiar escribir y clonar.

- CUID: Segunda Generación

- FUID: Permite solo una escritura

- UFUID: Múltiples escrituras

Actualmente se usan en muchos lugares usan regularmente la Mi Fare Classic 1K o 4k teniendo mayor énfasis en estas por el costo, las que deben de ser usadas por las diferentes mejoras de seguridad deben de ser las Desfire (Ligth Ev1 Ev2), en las siguientes capturas se tiene un mayor detalle de las diferentes Tarjetas utilizadas.

Fuente: Know yout Magic Cards

Se tienen algunos ataques conocidos que puede realizarse a las tarjetas NFC, algunas siendo vulnerables a algún tipo de ataque en especifico o directamente a ninguno, los mencionamos para que una próxima entrada los veamos en mayor profundidad.

- Dark side

- Nested

- **Hardnested **

Tratare de conseguir tarjetas donde pueda hacer los diferentes ataques al menos probar y utilizar la proxmark por ahora por un amigo tengo solo una tarjeta que corresponde a la Mi Fare Classic 1k.

Muchas gracias por leer, y acompañarme en este nuevo proceso de aprendizaje. Retomaremos con el blog y el canal de Youtube. Por cierto te gustaria que hablemos o se realice un video sobre este tema? Haznos saber en los comentarios.

Regards,

Snifer