En lo personal, conocía en términos generales lo que era Defcon.

Un evento mundialmente conocido por los hackers en donde presentan investigaciones y adelantos acerca de vulnerabilidades en equipos informáticos.

Fue hasta que, durante la cuarentena, realmente captó mi atencion cuando las revistas que se muestran en la imagen llegaron a mis manos.

Revisando las tapas, contratapas, títulos de presentaciones, actividades, y demás, noté que muchas personas trabajaron para organizar el evento en torno a temas de seguridad, asi como todo lo anexo a ello.

También noté que detrás de la organización de un evento de seguridad informática hay mucho más contenido por procesar como oyentes, en comparación con los eventos sobre una tecnología de software. El tema de seguridad informática es bastante amplio y crece día tras día gracias a las investigaciones que realizan las personas que se dedican al rubro. La Defcon de este año presenta 74 charlas y como es de esperarse con contenido muy variado.

Proceso de Etiquetado y Organización

Para conocer de que van los temas de la DefCon de este año, opté por hacer uso de Web scraping y procesamiento de texto en python, realizando los siguientes pasos: extraer la información sobre las charlas desde su página web, etiquetarlo con las etiquetas registradas en security.stackexchange.com, tenerlo centralizo en un vault de Obsidian para generar los gráficos utilizando el Graph View de la herramienta.

De 1300 etiquetas, las siguientes 143 fueron detectadas para las charlas del evento de este año extra

'vulnerability', 'configuration', 'architecture', 'network', 'key', 'research', 'batch', 'modulus', 'crypto', 'threats', 'printers', 'exploit', 'tools', 'disclosure', 'process', 'root', 'time', 'exfiltration', 'vulnerabilities', 'attacks', 'trust', 'scan', 'cloud', 'storage', 'packet', 'application', 'risk', 'testing', 'web', 'linux', 'wireless', 'encoding', 'audio', 'signal', 'fax', 'databases', 'authentication', 'physical', 'protocols', 'detection', 'identity', 'container', 'escape', 'healthcare', 'policy', 'locks', 'firmware', 'automation', 'export', 'serial', 'monitoring', 'programming', 'performance', 'domain', 'privacy', 'breach', 'restrictions', 'login', 'software', 'backdoor', 'worm', 'obfuscation', 'kernel', 'capabilities', 'documentation', 'video', 'banks', 'intrusion', 'operations', 'malware', 'mobile', 'memory', 'air-gap', 'antivirus', 'string', 'desktop', 'x86', 'switch', 'hardware', '0day', 'server', 'phishing', 'oauth', 'audit', 'authorization', 'token', 'client', 'session', 'encryption', 'impact', 'passwords', 'websites', 'ransomware', 'attack-vector', 'fuzzing', 'runtime', 'time-travel', 'end-user', 'signatures', 'identification', 'international', 'reverse-engineering', 'tracking', 'protection', 'government', 'ssh', 'rootkits', 'firewalls', 'spoofing', 'credentials', 'cracking', 'firewall', 'password', 'random', 'legal', 'financial', 'cellular', 'phone', 'proxy', 'virtualization', 'injection', 'unix', 'validation', 'recovery', 'library', 'decryption', 'exposure', 'chrome', 'permissions', 'browser', 'algorithm', 'historical', 'history', 'email', 'hardening', 'client-side', 'awareness', 'requirements', 'office', 'doors', 'java', 'blockchain', 'money'

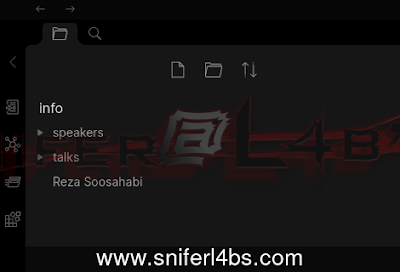

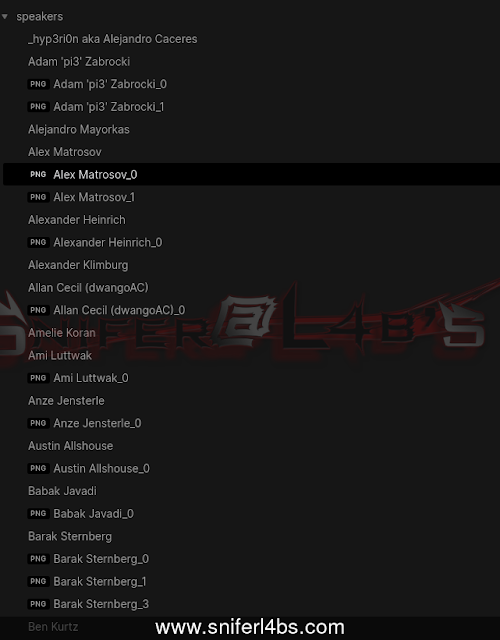

Estructura del Vault en Obsidian

La estructura del proyecto consiste en 2 directorios que son:

- speakers

- talks

Los speakers cuentan con su propia nota y extracción de datos como ser Twitter o página web del speaker.

El folder de Talks se encuentra con la descripción de la charla y el nombre de la misma en cada nuevo fichero, con fuentes y recursos que se encuentran disponibles.

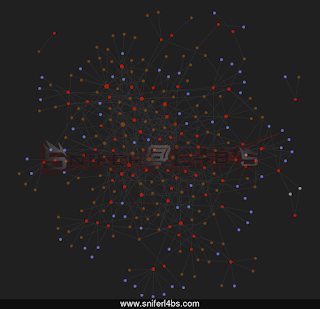

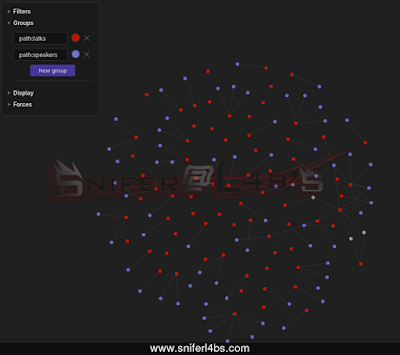

Graph view

Los puntos rojos representan las charlas, los violeta a los ponentes, y los de color mostaza las etiquetas identificadas.

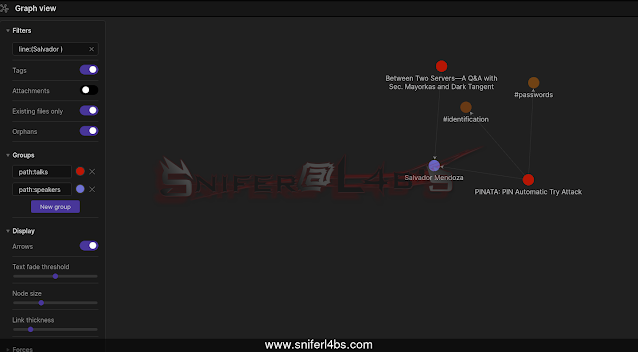

Ejemplo de visualización

A continuación se ve las participaciones de Salvador Mendoza como speaker y participante de una mesa redonda, en el caso del buscador en el graph view se hace uso de la query line(Salvador Mendoza) para visualizar solo de este Speaker.

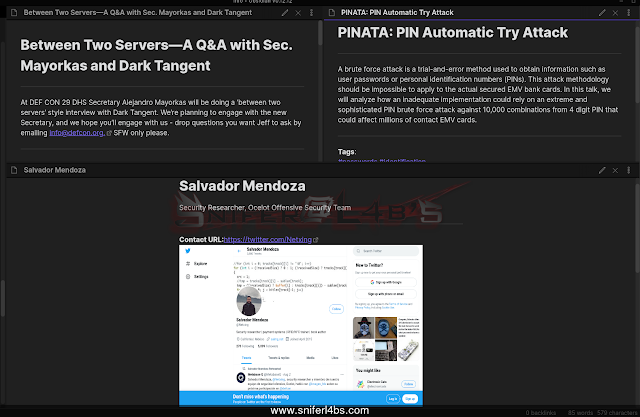

Si abrimos cada uno de los nodos de las charlas tenemos la siguiente vista mas los detalles del expositor.

NOTA: El procesamiento fue realizado de forma automática y sin ser revisado a detalle por lo que la información presentada puede estar incompleta. Por un descuido mio y debido a que no suelo poner en repositorios proyectos pequeños, tuve que codificar este dos veces ya que lo borré accidentalmente, lastimosamente no llegue a manejar un sistema de control de versiones fallas comunes que pasa a cualquiera.

***Saludos,

RizelTane. ***