Este script tiene como origen un par de meses atrás, cuando requeria automatizar la tarea de identificar la ubicación de una dirección IP, todo con fin de iniciar un proceso de OSINT, esta tarea puede ser realizada con diferentes herramientas, ya sea via web o desde la propia terminal realizando una consulta a cualquier sitio web como ifconfig.co que nos permite obtener los datos y luego analizarlos, pero que sucede cuando esto se va incrementando y necesitamos conocer un poco más de información, en esta entrada les muestro este proceso inicial que tuve realizando algunas tareas con Bash para llegar al objetivo, en su momento no termine de hacer todo el proceso en Bash pero por ello me dispuse a realizar la tarea en Python a lo cual me colaboro @RizelTane.

Durante el proceso e escribir esta entrada recorde y se vino a mi mente el hacer uso de Bash para terminar la tarea, lo cual me llevo a comparar ambos escenarios y el proceso que lo vi en su momento complicado se resolvio de la manera rápida desde Bash, el nombre del script es EIPo - Easy IP Osint el cual tendra como fin hacer el proceso de OSINT de una dirección IP con ayuda de servicios de terceros y desde la propia terminal.

Esta entrada tiene el fin de ver que se puede realizar la misma tarea en diferentes lenguages de programación o scripting, aclarando que ambos scripts puede ser mejorados y este proceso de armar fue y siempre es con el fin de aprender y conocer un poco más de lo que deseo realizar, ciertamente es un script que no llega a tener mucha funcionalidades pero ayuda a automatizar tareas.

Buscando una solución

Debido a que inicialmente solo necesitaba consultar una IP, el proceso era sumamente sencillo utilizando el servicio de ifconfig.co y con CURL como se muestra a continuación.

| |

Despues tuve que realizar consultas con un número mayor de direcciones IP, incluso considerar que sean 100 o 200? por lo tanto el proceso debe ser escalable y me permita trabajar correctamente. La solución a ello fue crear un fichero con el listado de direcciones IP y posteriormente a traves de un for iterar el comando.

| |

Aquí comence a notar que ifconfig.co me bloqueaba algunas solicitudes no llegando a completar correctamente, y aún no estaba realizando el guardado de dichas consultas por si requiero luego volver a consultarlos que hago? ahi vino a la mano tee para guardar el ouput tee fichero.json, al tener varias direcciones IP y tener que repetir el proceso lo pase a una simple función en Bash que me permita iterar y realizar la tarea mientras veo como compila.

| |

Como me encanta hacer engendros inicialmente no pensé en la flag -o, recuerdo que estuve con tee por un buen tiempo hasta que me di cuenta de mi error

Pense en utilizar otros tipos de servicios como ser:

Pero tenía una limitante que era el pagar por consultar los servicios por ahora no es viable realizar dicho pago.

El siguiente paso fue extraer la información que obtenia del JSON este proceso al realizarlo en su momento lo hice con GREP como lo ven a continuación no siendo el más optimo pero al menos cumplia con la idea inicial.

| |

Recorde mientras realizaba este post que tenia la opción de utilizar ./jq que es un sed para ficheros json contando con la posibilidad de manipular el contenido aún más rapido que la tarea que hice en su momento.

Lo que recién se me ocurrio, y al final de la entrada contamos con un extra que es la implementación en Bash.

| |

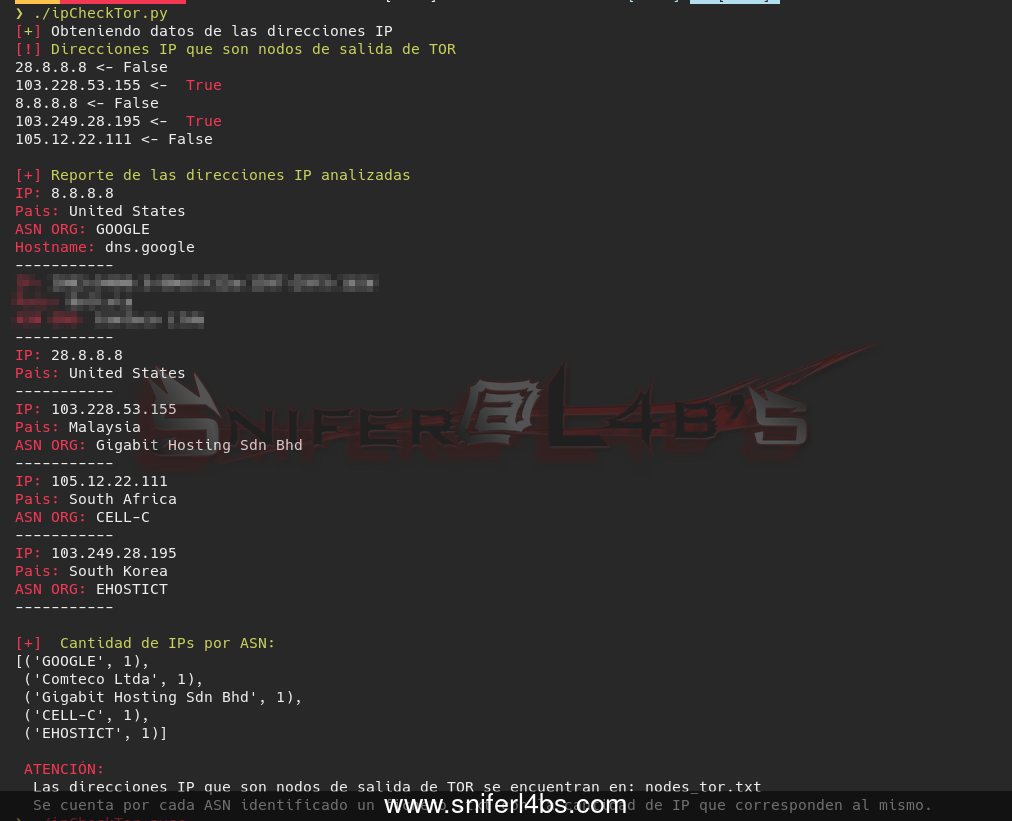

Identificación de Nodo salida de TOR.

Vino a la mente determinar si alguna de estas direcciones IP que realice las consulta es o no un nodo de salida de TOR, inicialmente realizaba la consulta a metrics, pero consumia mucho tiempo el hacerlo durante esta etapa fui identificando dos utilidades ya desarrolladas que permitian realizar la tarea.

Pero contar con Node en una nueva instalación para una tarea como esta no venia al caso, utlizar el paquete de Python seria una alternativa adicional, así que revisando un poco en su momento llegue a lista de nodos de salidas “actualizada” que por cierto si conocen alguna otra serviria para continuar con la mejora de EIPO.

La validación para identificar se realiza comparando la lista de direcciones IP con la de TOR.

Script en Python checkIPTor.py

Como tenia la idea y el flujo casí pensado y con un par de tareas en la terminal vino al rescate Python para realizar dicho proceso y automatizar un poco más en el script se encuentra en los creditos @RizelTane que me lanzo el cable para realizar el script, por que no conocía pprint para trabajar..

El script requiere que configures las siguientes variables.

- mypath='/tmp/' : Directorio donde estará almacenado los datos.

- jsonfolder_output=mypath +‘JsonFiles/': El directorio donde el script guardara los .json de las consultas a realizar a ifconfig.co

- ipsfile=mypath + ‘lista.ip’ : El fichero lista.ip es el nombre del fichero que realizará la lectura.

Si señores el script aún puede ser configurado para que se almacene todos los datos de manera local y llegue a leer por datos en

Como sabrán y entenderán muchos al hacer diferentes pruebas lo que importa inicialmente es que funcione y obtenga los datos, no importa al menos inicialmente como lo realices y es por ello que algunos scripts que realizo son verdaderos engendros de mezclas, no es lo más óptimo pero debemos de pasar luego por el proceso de mejorar si lo volvemos a utilizar, o a veces como procedo es a dedicarle horas extras para mejorar y tenerlo disponible para cualquier otro momento, o integrarlo con algo que ya se tiene es por ello que Bashert (script de automatización) fue formandose con el tiempo.

Puntos a considerar

- El script envia solicitudes cada X tiempo debido a que al mandar multiples solicitudes a ifconfig procede a realizar un baneo temporal.

- Se genera un total de IPS por ASN registrando en un fichero por cada uno de lo que se requiere.

- Se tiene pequeños outputs de reportes.

Todo el proceso en Bash

Y como dije anteriormente ahora que se me ocurrió recién pude usar jq que cuenta con la versión online para realizar pruebas verán en el script que el proceso es mucho más rapido y se obtiene los mismos resultados, verificando que tenemos mas de una solución y el motivo de compartir este contenido en Bash tambien es solo con el fin de mostrar que podemos tener más de una solución según la necesidad y el requerimiento incluyendo la habilidad que tengamos en algún lenguaje de programación.

Para identificar si la dirección IP es o no un NODO de TOR se realizo la descarga del fichero de las redes de TOR y comparar con grep -F -f obteniendo dicho resultado.

| |

Mejoras y cambios a futuro

Tengo en mente ir aumentando funcionalidades al script tanto en la versión de Python como Bash teniendo como vector de pruebas rápido Bash, a continuación dejo la idea de próximos cambios.

| Funcionalidad | Bash | Python |

|---|---|---|

| Integrar con ipverse | ||

| Reputación | ||

| Puertos Servicios Shodan/Censys | ||

| Reporte Generado en Markdown |

El script final en Bash y Python se encuentran en el Github de EIPO.

Les agradaria que comparta algunos scripts de procesos de automatización?

Regards,

Snifer