Creamos nuestro primer payload en esta entrada, la razón de crearlo es porque una vez que nos llega el Rubber y conectamos en la pc tenemos la grata sorpresa de que cuenta con un payload ya cargado en la micro SD, así que como buen curioso “investigador” y arriesgado lo que hice fue conectar y sorpresa me abre el bloc de notas y me escribe un lindo Hellow World.

Hey interesante no? En la entrada anterior les hable sobre el lenguaje de programación que es usado en este pequeño dispositivo de ataque, el cual era DuckyScript con el podemos generar y crear los payloads necesarios para realizar ataques dirigidos sin importan el Sistema Operativo nuestro primer payload estara orientado a Windows.

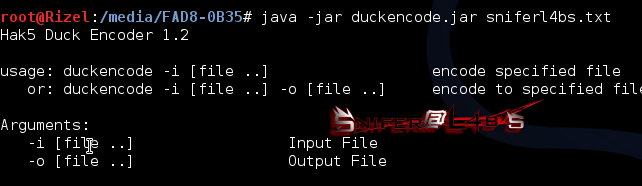

Antes de iniciar es necesario que tengamos algunas herramientas adicionales que no fueron nombradas con anterioridad el principal que es Encode que nos permite generar el payload en formato .bin para ser ejecutado en la memoria usb aka Ducky.

Así que lo primero es descargar el encode el cual es usado desde la terminal, recordarles que es multiplataforma solo necesitamos contar con java en el equipo, comentarles que también se cuenta con una GUI a continuación se puede ver la interfaz.

**Ducky Encoder Gui **

Según lo comente hace un momento una vez que descarguemos el encode procederemos a generar nuestro fichero para ello usaremos el siguiente código de programa que como verán es bastante simple y sencillo ya que lo que haremos será repetir el Hellow World por otro mensaje.

DELAY 100

GUI r

DELAY 200

STRING notepad

DELAY 300

ENTER

DELAY 450

STRING Mi primer Payload con la USB Rubber Ducky!!!

ENTER

STRING www.sniferl4bs.com :D

Paso a explicar el script:

DELAY: Retraza la ejecución del script, valor en milisegundos creando un breve retrazo en pocas palabras.

GUI r: GUI llega a ser la tecla interactiva de windows asi que de esa manera invoca a ejecutar.

STRING: Permite escribir

ENTER: Su nombre lo dice :D.

Ya que conocemos el payload y que hace cada uno de los comandos, primero procedemos a descargar el Encode y lo usamos desde la terminal por medio del siguiente comando:

$ java -jar duckencode.jar -i MiPayload.txt

Una vez que lo tenemos generado el fichero, de manera automática es injected.bin el output puede ser manipulado pro el nombre que deseemos con la variable -o.

El resultado una vez generado es el siguiente lo dejamos en la memoria SD y procedemos a conectar a la PC, en este caso un Windows.

Nota: Un vídeo de la ejecución del Payload.

Como verán la creación de un Payload de prueba por decirlo así es bastante sencillo desde las próximas entradas iremos subiendo el nivel para realizar ataques mas elaborados como ejecución o juego.

Material de estudio y ataque:

Lenguaje de Programación: Duckyscript

**Material de descarga: **Descargas USB Rubber Ducky

Entradas anteriores de la serie Usb Rubber Ducky.

1.- Usb Rubber Ducky I - Conociendo la USB

Regards,

Snifer