En la entrada anterior alguien pregunto si podríamos ampliar un ejemplo de fuzzing como se realiza, por lo tanto y evidentemente en la entrada de reconocimiento no explicamos ese proceso se me fue! paso a crear esta entrada pero teniendo en cuenta que este uso de fuzzing solo es viable si conocemos el CMS o es una página que cuenta con datos conocidos, ya que al ser un sitio desconocido o desarrollado a medida es poco probable el descubrimiento de esta manera es por ello que Discovery funciona de una mejor manera.

Muchas veces no es posible identificar todos los directorios, enlaces de un sitio web, por lo tanto se deja inconcluso la etapa de reconocimiento ya que existe la gran posibilidad que al desarrollador se le haya pasado subir algunos ficheros críticos para el sistema. (Casi siempre doy con algún archivo…)

Comentarles que antes realizaba este descubrimiento de directorios con DirBuster, la cual me permitía descubrir los directorios pero con BurpSuite me automatizo la tarea, ya que tengo en ella un todo en uno para el trabajo de pentesting WEB.

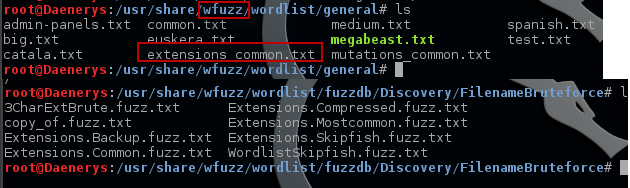

**¿Diccionarios para Fuzzing? **

Ya hablamos de estos diccionarios en un post anterior pero nuevamente retomaremos la ubicación de ellos y lo que contamos para el trabajo con BurpSuite.

Si revisan el listado de WordList en wfuzz es sumamente extenso

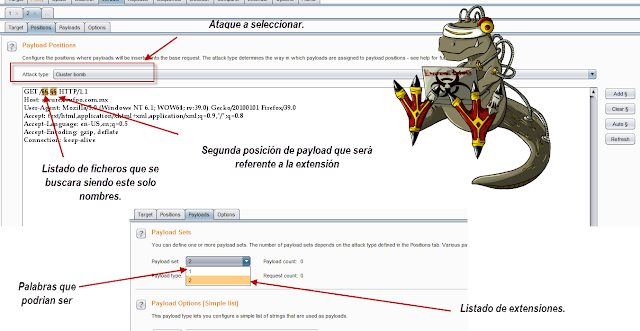

Identificación de ficheros Backup y otros por lo tanto en este punto una vez que accedemos al sitio y en la peticion get o post agregamos los $$ y en este cargamos el Payload que deseemos por ejemplo si deseamos identificar el panel de administrador lo veremos en las siguientes capturas.

Al finalizar tenemos la respuesta de la prueba con el 404 no encontrada y el 200 que si se tuvo una respuesta.

Descubriendo archivos temporales

Esta etapa de descubrimiento de temporales es como una doble petición configuración en lo cual se configura o se manda dos parámetros a lo cual veremos en la siguiente captura.

La configuración o selección de los payloads se cuentan en wfuzz y depende todo de nuestra imaginación para realizar las pruebas

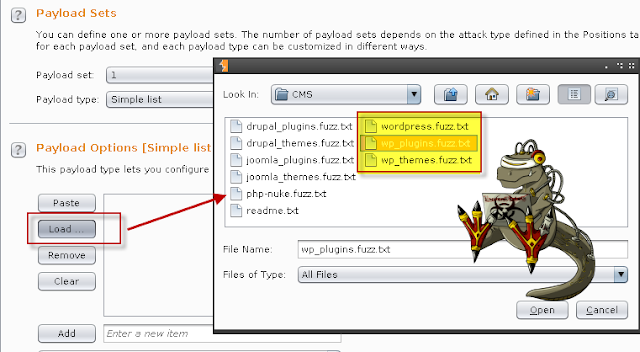

IDENTIFICANDO DIRECTOS DE UN CMS

En estos ejemplos atacaremos un WORDPRESS,el cual esta siendo testeado con autorización de Jason Soto y un Drupal que encontré por ahí con la seguridad por el arco del triunfo U_u, y ojo que no es solo estos ficheros por defecto encontré hasta un sepsi log con los credenciales de la base de datos.

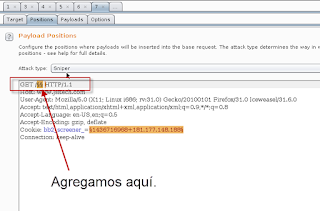

Primero y como siempre nos vamos a la primera petición o a la que deseemos realizar las peticiones de fuzzing, y mandamos al Intruder una vez que realizamos el proceso seleccionamos en la petición GET o POST después de / agregamos los dos $$ indicando que posterior a ello se reemplazara lo que tenemos como se observa en la siguiente captura.

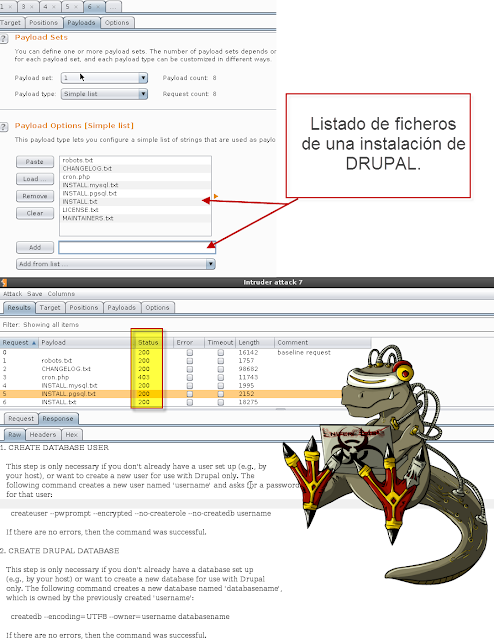

Seleccionamos los payloads, recordarles que contamos en wfuzz un listado especial incluso para CMS así que a revisar.

Selección de payloads

Una vez que iniciemos el ataque veremos el resultado y verán que en este caso Jason ¬¬° anda bastante bien configurado seguro anda con reglas de Apache y uso #WPHARDENING.

Ahora veremos que sucede, con otro sitio que dejo la seguridad por el arco del triunfo en este caso el DRUPAL, realizamos la carga de los payloads de una instalación por defecto en este caso no cuento con el listado completo, pero recordarles que es posible agregar de forma manual por lo tanto solo puse algunos archivos.

Ven el status que devuelve un lindo 200 por lo tanto si existen los ficheros, a excepción del INSTALL.pgsql.txt y visualizamos.

Esta es una manera rápida de identificar instalaciones por defecto, o configuraciones erróneas en un CMS a lo cual automatiza la etapa de reconocimiento y ficheros por defecto.

Ahora si andan en Windows u otra distribución y no cuentan con Wfuzz o desean tener mejor disponibles los recursos referentes a los diccionarios, en GITHUB Wordlist Wfuzz ya en los próximos días iré creando un repositorio dedicado a BurpSuite.

Entradas anteriores de la serie

BurpSuite II - Intercepted, Tampering request! conociendo al proxy

**BurpSuite IV - **Configuración de Certificado digital, ProxyTOR?, guardando y recuperando

**BurpSuite VI - Burp Suite Pro Real life tips and tricks **

BurpSuite VII - Match and Replace, Modificaciones HTML, Encoding and decoding

BurpSuite VIII - Historia de peticiones, Comparando Sitemaps, Reporte de Vulnerabilidades

BurpSuite IX - Cookie Jar, Extensiones, guardado automático y estabilidad.

Burpsuite XI - BurpSuite XI - Análisis Web OWASP, Conociendo la aplicación

BurpSuite XII - Análisis Web OWASP, Ataques de Inyeccion SQL

Regards,

Snifer