Iniciaremos una serie de tutoriales o cápsulas sobre una herramienta de análisis web que tiene una asombrosa versatilidad y características que nos pueden resultar de gran ayuda al momento de realizar una auditoría.

La tool de la que hablaremos es Zed Attack Proxy (ZAP), un proyecto desarrollado por la comunidad de OWASP y cuyo lider de proyecto es Simon Bennetts.

La url del proyecto es: OWASP Zed Attack Proxy Project

Todas las pruebas que haremos con Zap a lo largo de las cápsulas serán llevadas a cabo sobre un Kali Linux, de todos modos, no es requisito indispensable que se virtualicen o instalen un Kali ya que zap está codificado en java y por ende es multiplataforma.

La descarga la podemos realizar desde Github, allí se encuentran las versiones para los distintos SO (Linux, Windows y Mac) y el core que contiene funciones mínimas. De todos modos, la versión para Linux es cross plataform, recomiendo bajar esa.

El único requisito que tiene es tener la versión 7 de java o superior

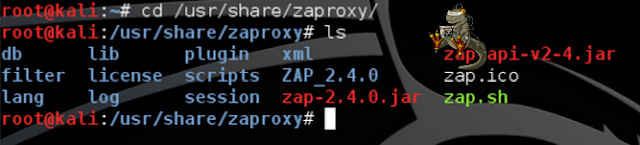

Comencemos a ver de qué se trata (utilizaremos la versión 2.4.0 para Linux desde un Kali), ingresemos a /usr/share/zaproxy y luego listemos para ver los archivos que tiene dentro:

Aquí podemos encontrar las base de datos que utiliza, filtros. lenguajes, librerías que utiliza, scripts, etc. Es interesante analizar el contenido de cada directorio, pero eso queda en sus manos.

Lo que nos interesa son dos archivos, el zap.sh para correr desde plataformas Linux y zap-2.4.0.jar para poder correr desde cualquier SO.

Para inicializar desde el jar:

Se puede utilizar el mismo comando para inicializarlo desde windows.

Para inicializar desde el script:

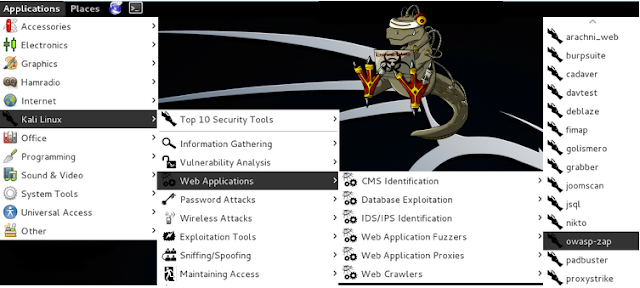

Para inicializar desde los botoncitos:

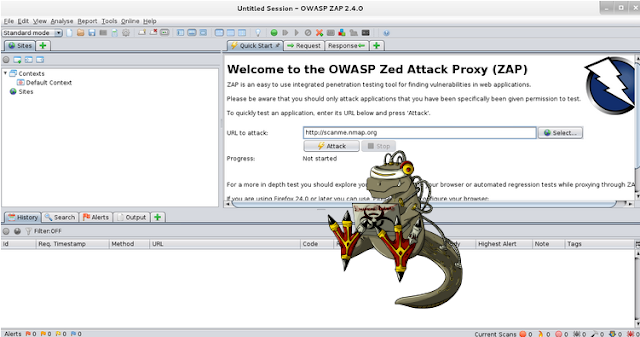

Cualquiera de las formas que iniciemos el Zap está bien, una vez levante el GUI, nos encontraremos con una aplicación muy intuitiva y sencilla de usar:

En el campo “URL to attack” ingresamos el target a analizar, en éste primer caso analizaremos “http://scanme.nmap.org”.

Cabe aclarar que siempre debemos ingresar el protocolo, es decir si el sitio que queremos analizar se comunica por http o por https, si ingresamos solo el nombre de dominio no mostrará el siguiente error:

Hasta aquí por hoy, en la próxima entrada analizaremos los output que nos entrega como resultado del análisis y comenzaremos con algunas pruebas.

Regards,

{~}

Contribución enviada por: {~}