Una de las primeras etapas en un análisis web, es la de identificar el objetivo realizando un relevamiento de la tecnología de desarrollo, el servidor donde se encuentra, si es un CMS o simplemente es una página estática.

La gran parte de las veces este proceso se realiza de manera manual revisando las cabeceras de respuesta, haciendo uso de plugins como ser Wappalizer el cual se encuentra disponible para Firefox o Chrome y con un click identificamos si es un Wordpress, Joomla, u otro. Como tambien la versión del servidor y datos adicionales lo cual si desean pueden realizar las pruebas respectivas.

Como se menciona en el titulo del post WIG es una herramienta que esta pensada para esta primera etapa identificar el CMS en el caso de que se encuentre implementada, y además realizar el relevamiento de datos importantes que nos interesan durante un pentest. La herramienta hace uso de un diccionario de conocimiento que lo que hace es comparar el fingerprinting realizado y con ello determina el CMS, el Sistema Operativo basandose en los tags de “server” y “powered by” inmersas en las cabeceras, por lo tanto puede generar una cantidad considerable de falsos positivos ya que el servidor a ser analizado puede llegar a estar debidamente hardenizado. Asi tambien en base a su base de conocimiento llega a identificar ficheros sensibles, y brindarnos sugerencias en herramientas de explotación e identificación de vulnerabilidades especificas según el CMS.

RECUERDA: Click en las imagenes para ver en una mejor resolución.

Instalación

Para instalar hacemos uso de GIT primero lo llegamos a clonar el repositorio.

$git clone git@github.com:jekyc/wig.git

Clonación desde GITHUB

Opciones y Guía Básica

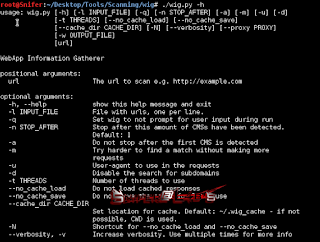

El siguiente paso es llegar a conocer la herramienta por lo tanto con el valor -h nos permite visualizar todas las opciones.

./wig -h

Menú de ayuda - Wig

Una de las banderas que es bastante usada por mi persona y les recomiendo es el uso de -u el cual nos permite enviar un User Agent específico en el proceso de reconocimiento, esto es debido a que muchas veces los sitios actuan de una manera diferente.

En el caso de que tengan más de un sitio a analizar, es posible con wig para ello se tiene la bandera -l con el cual leemos un fichero de texto (1 por linea).

Demo

A continuación veremos un par de ejemplos de la herramienta, en la primera sección nos muestra la IP y el TITLE que se encuentra identificado, las versiones que fueron identificadas como ser openssl, Apache, y un detalle que genera un falso positivo, pero si lo vemos a mayor detalle nos indica openSUSE y FreeBSD, en resumen y unificando sería un GNU/LINUX. Asi tambien los subdominios qie fueron identificados en el proceso.

Resultado 1

A continuación veremos el resultado de otro sitio con lo mencionado con anterioridad, dandonos un análisis de ficheros sensibles expuestos, el panel de LOGIN y en este caso nos indica que es un Wordpress, vale aclarar que en este resultado nos devuelve varios resultados de la versión de APACHE.

Identificación de CMS

Y a continuación veremos las herramientas a utilizar, WPSCAN y CMSmap, cuyas herramientas veremos después en la serie de entradas.

Sitios sensibles y Herramientas

El repositorio y los datos referentes a la herramienta en el siguiente enlace.

Regards,

Snifer