Esta entrada viene por el comentario de Kinomakino referente al post de hace un par de semanas atrás el cual es Análisis de vulnerabilidades con WMAP en el mismo pregunto si logre realizarlo por la URL y no por una IP.

Y la verdad en las pruebas que realizaba no fue posible hacerlo ya que al ingresar la url wmap no llegando a canonizar respectivamente y devuelve unicamente la IP, lo cual llega a ser un problema, ya que si tenemos un servidor compartido y nos vamos a la IP llegariamos a tener problemas. Por ello en esta entrada veremos el uso de un auxiliar de Metasploit que es el crawler que nos permite conocer los directorios por medio del reconocimiento de los enlaces que se encuentran en el index (página principal) es decir que comienza a recorrer por todos los hipernelaces llegando a recorrer y tener un arbol de directorios de todo un sitio web.

Lo primero que debemos realizar es inicializar como siempre la coneccion de postgress el mismo lo tenemos en la entrada de Primeros pasos con Metasploit, una vez lo tenemos listo lazamos Metasploit y tendremos el prompt Shell en el cual procedemos a buscar el auxiliar crawler y lo configuramos.

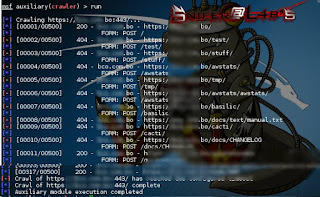

msf > use auxiliary/scanner/http/crawler #Seleccionamos el auxiliar

msf auxiliary(crawker) show options #para ver las opciones y parámetros a configurar.

Procedemos a configurar debidamente con set PARAMETRO Valor,ya con la configuración respectiva el siguiente paso es ejecutar y como es de su conocmiento se realiza ello con el comando run.

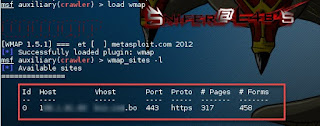

Con ello tenemos todo el directorio de la página web, lo siguiente es cargar el módulo de wmap el cual si deseas conocer mas sobre el sería bueno que veas la entrada de Análisis de vulnerabilidades web con Wmap en el cual se llega a explicar más a fondo el plugin.

Como ven en la captura, anterior se lanza wmap_sites -l llegando a tener ya cargando la dirección URL debidamente configurada, además de contar con la cantidad de páginas y formularios identificados respectivamente por lo tanto solo queda cargar el objetivo con wmap_targets y visualizar si esta debidamente configurado con wmap_targets -l

Como veran hoy ya vimos como hacer el analisis a una aplicación como tal, previo reconocimiento de todo el arbol de directorios del sitio, retornamos esta semana con las entradas diarias y espero que les guste lo que se viene mañana sale un podcast referente al proyecto Hablemos sin 0 ni 1 y a la par de Hacking & Series Movies mas el Podcast Semanal? quien sabe espero sea de su agrado.

La confianza solo se pierde una vez. - Nicolae Lorga

Regards,

Snifer